64 слоя защиты и один майнер. Red Asgard за пять дней вскрыли софт Lazarus

NewsMakerВредоносный код нашли в проекте на Upwork — он оказался частью масштабной кампании по краже криптовалюты.

Команда Red Asgard обнаружила северокорейское вредоносное программное обеспечение в проекте клиента на Upwork и провела детальное расследование, результаты которого опубликовала 12 января 2026 года.

Всё началось с рутинной проверки кода криптовалютного проекта, найденного через фриланс-платформу. Подрядчик, работавший под фальшивой личностью, внедрил в репозиторий сразу три механизма заражения. Первый использовал функцию автозапуска в VSCode — вредоносный код выполнялся в тот момент, когда разработчик просто открывал папку с проектом в редакторе. Второй механизм был спрятан в обработчике ошибок и позволял выполнять произвольный код на сервере. Третий маскировался под безобидную функцию получения cookies, которая на самом деле загружала вредоносный JavaScript с управляющего сервера.

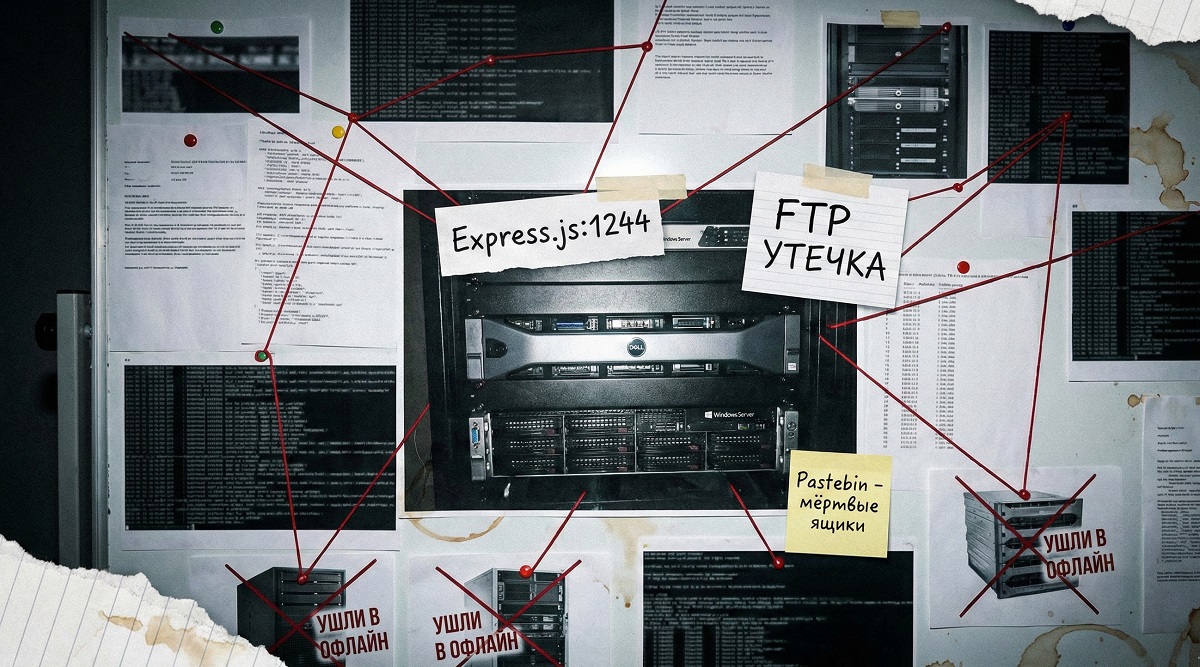

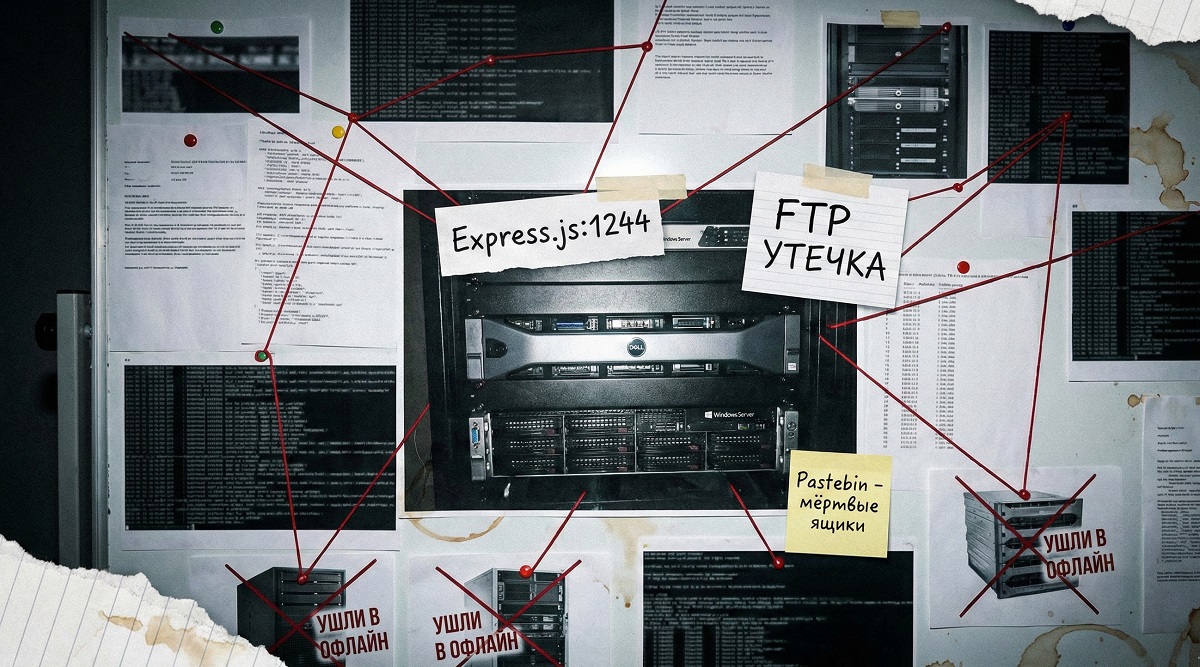

Исследователи развернули изолированную среду для анализа и начали отслеживать цепочку. Все три вектора атаки вели к серверам первого уровня, размещённым на платформе Vercel. Оттуда следы привели к выделенным серверам управления в дата-центрах Majestic Hosting и TIER-NET. Все серверы работали под Windows Server 2019/2022 с Express.js на порту 1244 и FTP-сервером для выгрузки украденных данных.

В ходе разведки команда обнаружила уязвимость, позволяющую определять действующие токены кампаний по времени отклика сервера. Запрос с действительным токеном обрабатывался примерно за 400 миллисекунд, тогда как недействительный вызывал таймаут в 6 секунд. Эта пятнадцатикратная разница позволила идентифицировать три активные кампании.

Команда Red Asgard обнаружила северокорейское вредоносное программное обеспечение в проекте клиента на Upwork и провела детальное расследование, результаты которого опубликовала 12 января 2026 года.

Всё началось с рутинной проверки кода криптовалютного проекта, найденного через фриланс-платформу. Подрядчик, работавший под фальшивой личностью, внедрил в репозиторий сразу три механизма заражения. Первый использовал функцию автозапуска в VSCode — вредоносный код выполнялся в тот момент, когда разработчик просто открывал папку с проектом в редакторе. Второй механизм был спрятан в обработчике ошибок и позволял выполнять произвольный код на сервере. Третий маскировался под безобидную функцию получения cookies, которая на самом деле загружала вредоносный JavaScript с управляющего сервера.

Исследователи развернули изолированную среду для анализа и начали отслеживать цепочку. Все три вектора атаки вели к серверам первого уровня, размещённым на платформе Vercel. Оттуда следы привели к выделенным серверам управления в дата-центрах Majestic Hosting и TIER-NET. Все серверы работали под Windows Server 2019/2022 с Express.js на порту 1244 и FTP-сервером для выгрузки украденных данных.

В ходе разведки команда обнаружила уязвимость, позволяющую определять действующие токены кампаний по времени отклика сервера. Запрос с действительным токеном обрабатывался примерно за 400 миллисекунд, тогда как недействительный вызывал таймаут в 6 секунд. Эта пятнадцатикратная разница позволила идентифицировать три активные кампании.