CVE-2025-66516, CVSS 10.0, 95% уязвимых хостов в Рунете Apache раскрыла критическую уязвимость в библиотеке Tika — атака через обычный PDF-файл

NewsMakerНевинный документ с формами способен читать ваши файлы и сканировать внутренние адреса, если Tika осталась без свежего патча.

4 декабря 2025 года Apache Software Foundation раскрыла информацию о критической уязвимости CVE-2025-66516 с максимальной оценкой CVSS 10.0 в библиотеке Apache Tika. Эта библиотека используется в поисковых движках, ECM-системах, DLP и платформах для массовой обработки документов, поэтому проблема затрагивает не только разработчиков, но и множество бизнесовых сервисов, где Tika выступает скрытым инфраструктурным компонентом.

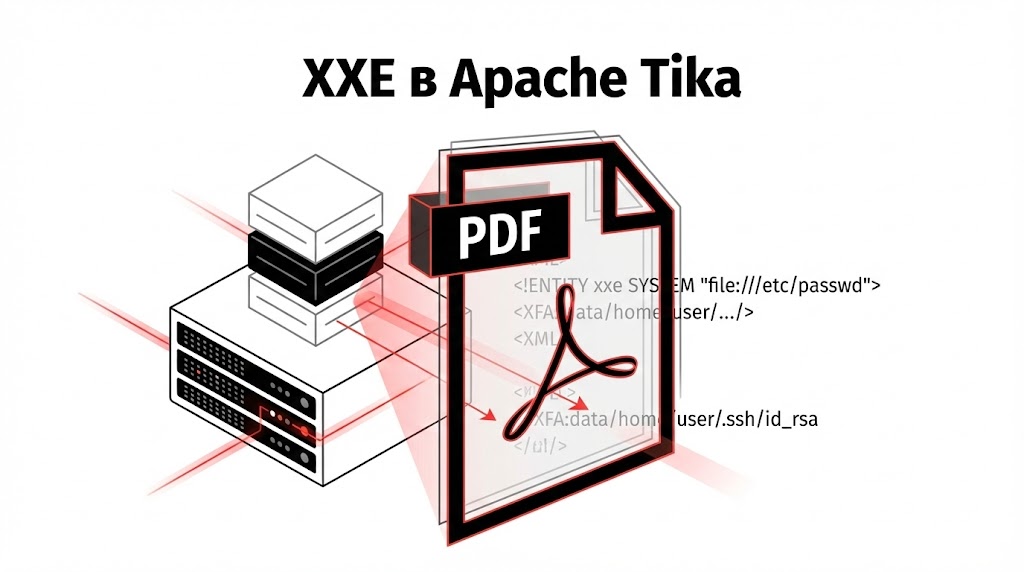

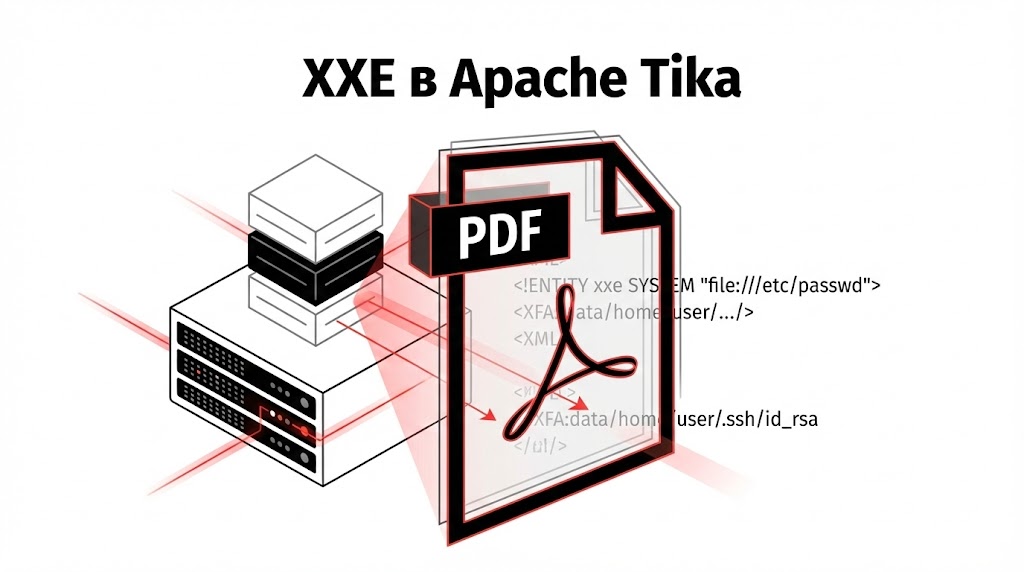

Уязвимость связана с обработкой XFA-разметки внутри PDF. При разборе таких документов Tika не ограничивает использование внешних XML-сущностей, что открывает классическую XXE-атаку . Специально подготовленный PDF-файл может заставить Tika читать произвольные файлы с хоста или инициировать SSRF-запросы к внутренним сетевым ресурсам, которые обычно недоступны извне.

Исправление доступно в релизе Apache Tika 3.2.2. В нём обновлены и tika-core, и модуль tika-parser-pdf-module, поэтому для закрытия уязвимости недостаточно обновить только PDF-парсер — нужно обновлять связку целиком.

По данным СКИПА , сейчас в Рунете насчитывается около 200 хостов, использующих Apache Tika, при этом потенциально уязвимы около 95 процентов из них. Клиенты PentOps были заранее уведомлены о проблеме и получили рекомендации по обновлению и снижению рисков. Можно предположить, что реальное число установок Tika значительно выше, так как библиотеку часто встраивают как транзитивную зависимость и далеко не всегда явно фиксируют в публичной инфраструктуре.

4 декабря 2025 года Apache Software Foundation раскрыла информацию о критической уязвимости CVE-2025-66516 с максимальной оценкой CVSS 10.0 в библиотеке Apache Tika. Эта библиотека используется в поисковых движках, ECM-системах, DLP и платформах для массовой обработки документов, поэтому проблема затрагивает не только разработчиков, но и множество бизнесовых сервисов, где Tika выступает скрытым инфраструктурным компонентом.

Уязвимость связана с обработкой XFA-разметки внутри PDF. При разборе таких документов Tika не ограничивает использование внешних XML-сущностей, что открывает классическую XXE-атаку . Специально подготовленный PDF-файл может заставить Tika читать произвольные файлы с хоста или инициировать SSRF-запросы к внутренним сетевым ресурсам, которые обычно недоступны извне.

Исправление доступно в релизе Apache Tika 3.2.2. В нём обновлены и tika-core, и модуль tika-parser-pdf-module, поэтому для закрытия уязвимости недостаточно обновить только PDF-парсер — нужно обновлять связку целиком.

По данным СКИПА , сейчас в Рунете насчитывается около 200 хостов, использующих Apache Tika, при этом потенциально уязвимы около 95 процентов из них. Клиенты PentOps были заранее уведомлены о проблеме и получили рекомендации по обновлению и снижению рисков. Можно предположить, что реальное число установок Tika значительно выше, так как библиотеку часто встраивают как транзитивную зависимость и далеко не всегда явно фиксируют в публичной инфраструктуре.