Доверяете письмам с google.com? Поздравляем, вы идеальная жертва.

NewsMakerИдеальная репутация отправителя позволяет злоумышленникам обходить любые защиты без лишних усилий.

Тысячи организаций стали жертвами масштабной фишинговой рассылки, в которой злоумышленники использовали официальный домен Google для отправки писем. Такая атака оказалась особенно опасной из-за того, что сообщения выглядели максимально правдоподобно и не вызывали подозрений даже у систем защиты.

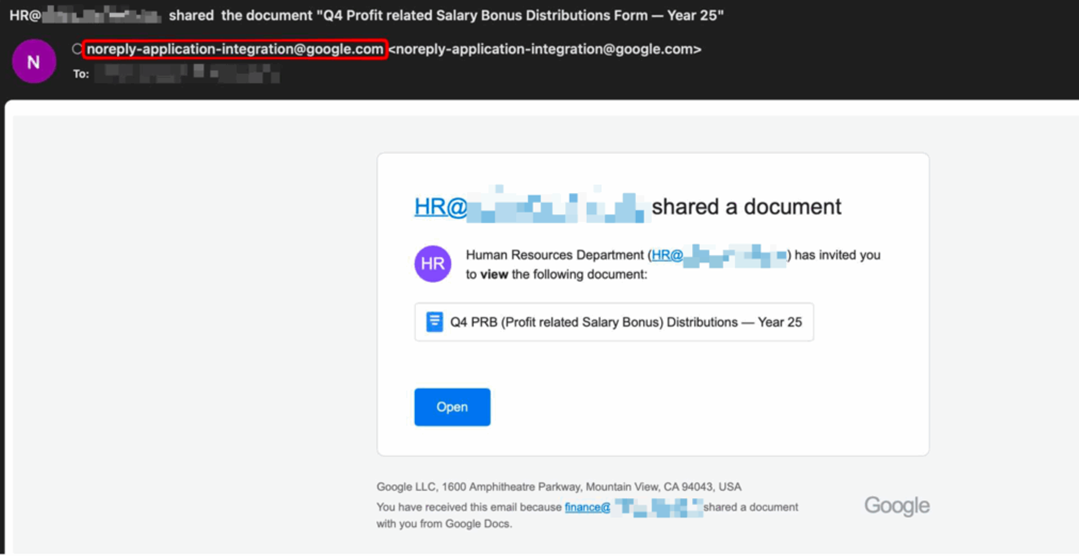

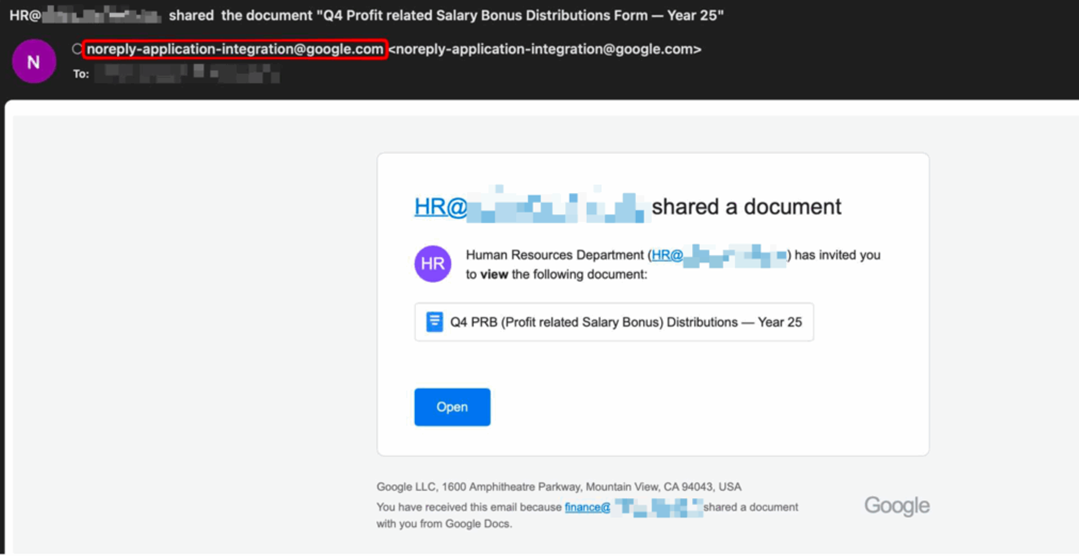

По данным Check Point, кампания основывалась на функции автоматической отправки писем в облачном сервисе Google Cloud Application Integration. С её помощью обычно рассылаются системные уведомления, отчёты или служебные сообщения. Однако преступники задействовали этот инструмент для рассылки поддельных писем от имени адреса «noreply-application-integration@google[.]com». За две недели они успели отправить почти 9400 сообщений более чем 3200 получателям.

Каждое письмо имитировало служебные уведомления: уведомления о голосовой почте, запросы доступа к файлам, сообщения об изменениях прав. Первые переходы по ссылкам действительно вели на легитимную инфраструктуру Google, но далее происходила незаметная переадресация на вредоносные ресурсы. Такой многоступенчатый переход снижал уровень подозрительности и позволял обойти автоматические фильтры.

Тысячи организаций стали жертвами масштабной фишинговой рассылки, в которой злоумышленники использовали официальный домен Google для отправки писем. Такая атака оказалась особенно опасной из-за того, что сообщения выглядели максимально правдоподобно и не вызывали подозрений даже у систем защиты.

По данным Check Point, кампания основывалась на функции автоматической отправки писем в облачном сервисе Google Cloud Application Integration. С её помощью обычно рассылаются системные уведомления, отчёты или служебные сообщения. Однако преступники задействовали этот инструмент для рассылки поддельных писем от имени адреса «noreply-application-integration@google[.]com». За две недели они успели отправить почти 9400 сообщений более чем 3200 получателям.

Каждое письмо имитировало служебные уведомления: уведомления о голосовой почте, запросы доступа к файлам, сообщения об изменениях прав. Первые переходы по ссылкам действительно вели на легитимную инфраструктуру Google, но далее происходила незаметная переадресация на вредоносные ресурсы. Такой многоступенчатый переход снижал уровень подозрительности и позволял обойти автоматические фильтры.