Грозят заблокировать аккаунт? Не спешите выполнять рекомендации — сначала прочтите это

NewsMakerНовая атака обходит большинство защит и выглядит абсолютно легально.

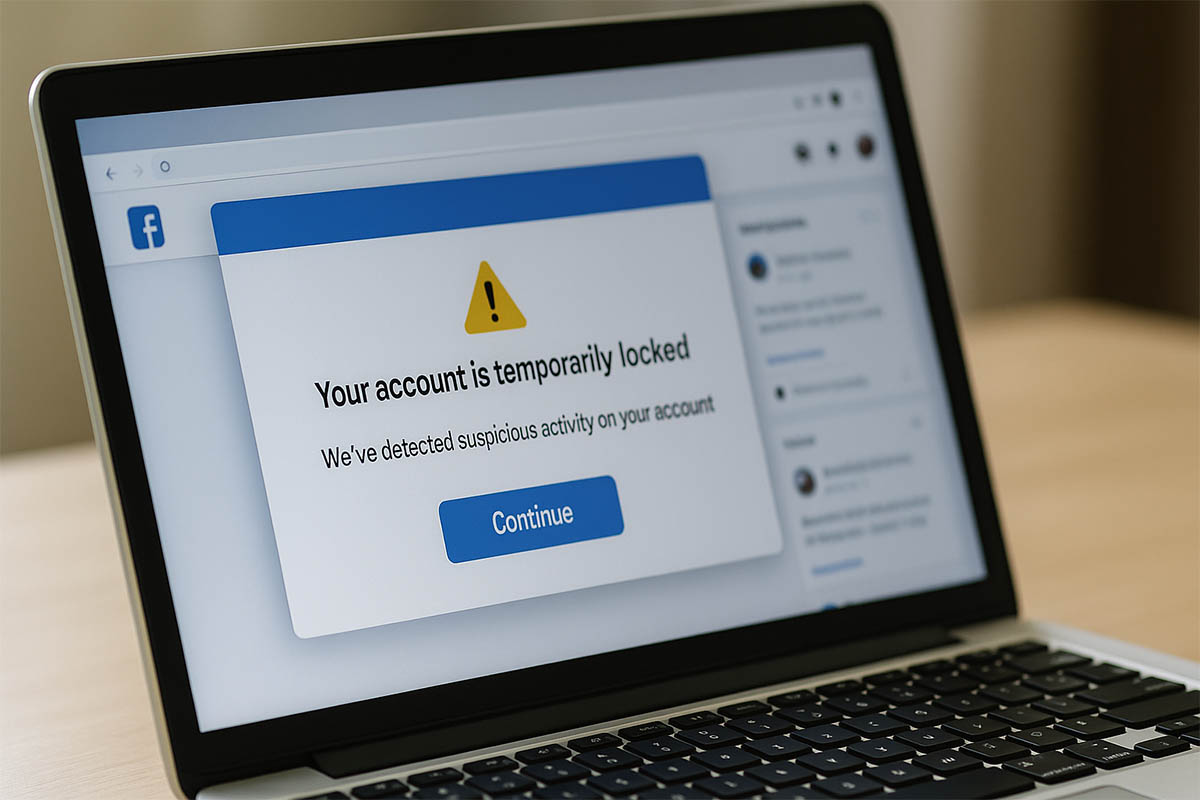

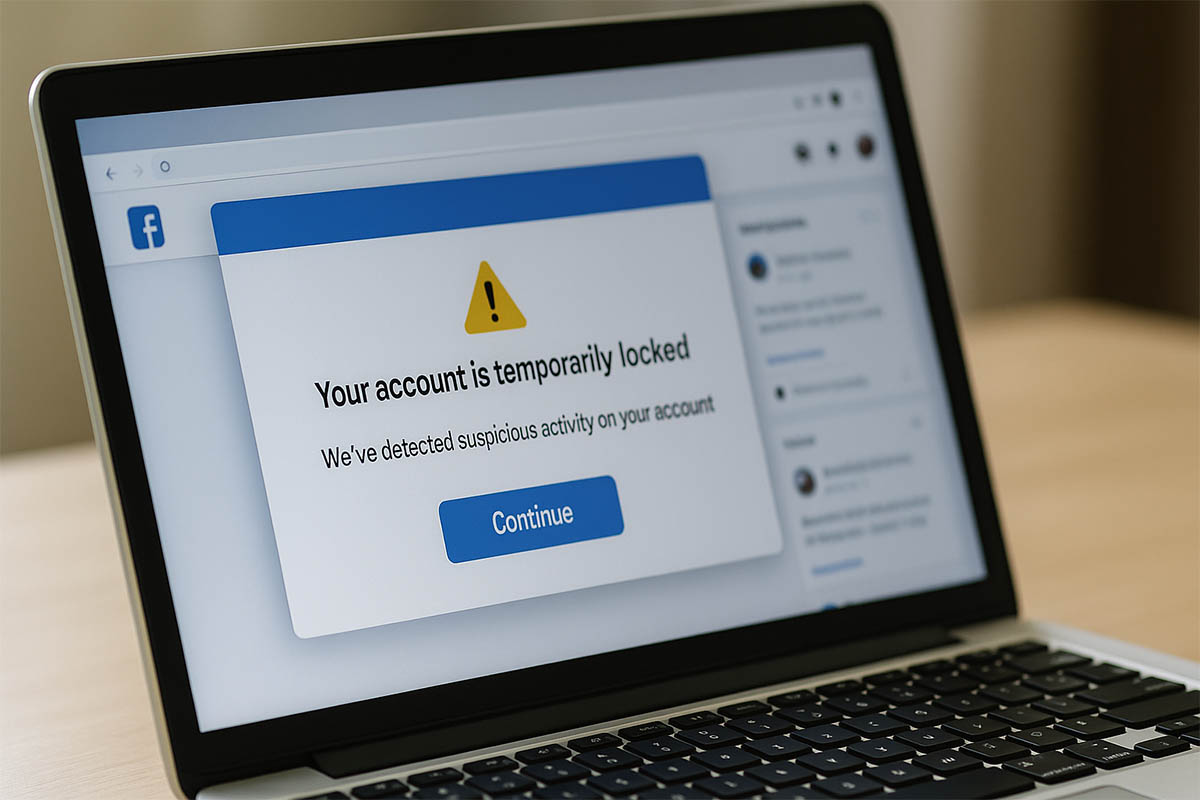

Исследователи Acronis сообщили о новой серии атак, в которой используется модифицированная техника FileFix для доставки похитителя данных StealC. Злоумышленники развернули правдоподобную многоязычную фишинговую кампанию, в ходе которой подделываются страницы различных сервисов, включая, например, «Facebook Security». На странице пользователь получает сообщение о том, что на его аккаунте зафиксирована «подозрительная активность». Далее жертве предлагается выполнить ряд действий для «устранения проблемы».

FileFix отличается от описанного ранее приёма ClickFix тем, что не вынуждает жертву открывать окно «Выполнить» и вставлять команду для прохождения мнимой CAPTCHA. Вместо этого злоумышленники используют стандартную функцию загрузки файла в браузере и подсказывают скопировать «путь к документу» в адресную строку Проводника.

На деле по кнопке «Copy» в буфер попадает уже подготовленная команда с пробелами в конце — при вставке в Проводник виден лишь безопасный путь, тогда как хвостом остаётся скрытый вызов PowerShell. Дополнительная кнопка «Open File Explorer» сразу открывает нужное окно, чтобы цепочка выглядела естественно.

Запущенный жертвой скрипт сначала скачивает с Bitbucket изображение, внутри которого спрятан следующий уровень полезной нагрузки, декодирует его и запускает Go-загрузчик. Тот разворачивает шелл-код и передаёт управление StealC. Такой дизайн позволяет прятать полезную нагрузку в графике, разбивать логику на сегменты и минимизировать подозрительные артефакты на диске.

У описанного приёма есть тактическое преимущество перед ClickFix — он опирается на обычную для всех браузеров возможность работы с файлами, которую сложно запретить политиками без ущерба для процессов. При этом у защитников остаётся и контраргумент: выполнение системной команды от имени веб-процесса заметнее в телеметрии, чем запуск из explorer.exe через диалог «Выполнить», что повышает шанс фиксации инцидента EDR-системами.

Параллельно компания Doppel описала похожую активность, где применяются поддельные порталы поддержки, страницы «ошибок Cloudflare CAPTCHA» и перехват буфера обмена по схеме ClickFix. Жертву подводят к выполнению PowerShell, который тянет и запускает сценарий AutoHotkey. Этот скрипт собирает сведения о системе и приносит дополнительные инструменты удалённого доступа, такие как AnyDesk и TeamViewer, а также инфостилеры и клипперы. Зафиксированы и варианты с запуском mshta по адресу, замаскированному под домен Google — wl.google-587262[.]com — для получения и исполнения удалённого кода.

Acronis подчёркивает, что злоумышленники вложились в инфраструктуру и упаковку — от многоязычного контента и правдоподобных поводов до сегментированной доставки и сокрытия в изображениях. В результате цепочка выглядит максимально рутинно на каждом шаге, пока в фоне не запустится инфостилер.

Исследователи Acronis сообщили о новой серии атак, в которой используется модифицированная техника FileFix для доставки похитителя данных StealC. Злоумышленники развернули правдоподобную многоязычную фишинговую кампанию, в ходе которой подделываются страницы различных сервисов, включая, например, «Facebook Security». На странице пользователь получает сообщение о том, что на его аккаунте зафиксирована «подозрительная активность». Далее жертве предлагается выполнить ряд действий для «устранения проблемы».

FileFix отличается от описанного ранее приёма ClickFix тем, что не вынуждает жертву открывать окно «Выполнить» и вставлять команду для прохождения мнимой CAPTCHA. Вместо этого злоумышленники используют стандартную функцию загрузки файла в браузере и подсказывают скопировать «путь к документу» в адресную строку Проводника.

На деле по кнопке «Copy» в буфер попадает уже подготовленная команда с пробелами в конце — при вставке в Проводник виден лишь безопасный путь, тогда как хвостом остаётся скрытый вызов PowerShell. Дополнительная кнопка «Open File Explorer» сразу открывает нужное окно, чтобы цепочка выглядела естественно.

Запущенный жертвой скрипт сначала скачивает с Bitbucket изображение, внутри которого спрятан следующий уровень полезной нагрузки, декодирует его и запускает Go-загрузчик. Тот разворачивает шелл-код и передаёт управление StealC. Такой дизайн позволяет прятать полезную нагрузку в графике, разбивать логику на сегменты и минимизировать подозрительные артефакты на диске.

У описанного приёма есть тактическое преимущество перед ClickFix — он опирается на обычную для всех браузеров возможность работы с файлами, которую сложно запретить политиками без ущерба для процессов. При этом у защитников остаётся и контраргумент: выполнение системной команды от имени веб-процесса заметнее в телеметрии, чем запуск из explorer.exe через диалог «Выполнить», что повышает шанс фиксации инцидента EDR-системами.

Параллельно компания Doppel описала похожую активность, где применяются поддельные порталы поддержки, страницы «ошибок Cloudflare CAPTCHA» и перехват буфера обмена по схеме ClickFix. Жертву подводят к выполнению PowerShell, который тянет и запускает сценарий AutoHotkey. Этот скрипт собирает сведения о системе и приносит дополнительные инструменты удалённого доступа, такие как AnyDesk и TeamViewer, а также инфостилеры и клипперы. Зафиксированы и варианты с запуском mshta по адресу, замаскированному под домен Google — wl.google-587262[.]com — для получения и исполнения удалённого кода.

Acronis подчёркивает, что злоумышленники вложились в инфраструктуру и упаковку — от многоязычного контента и правдоподобных поводов до сегментированной доставки и сокрытия в изображениях. В результате цепочка выглядит максимально рутинно на каждом шаге, пока в фоне не запустится инфостилер.