ИИ теперь пишет вирусы. Объясняем, почему 2025 год стал кошмаром для кибербезопасности

NewsMakerВ 2025 году эксплойты выходят «в бой» почти сразу после раскрытия.

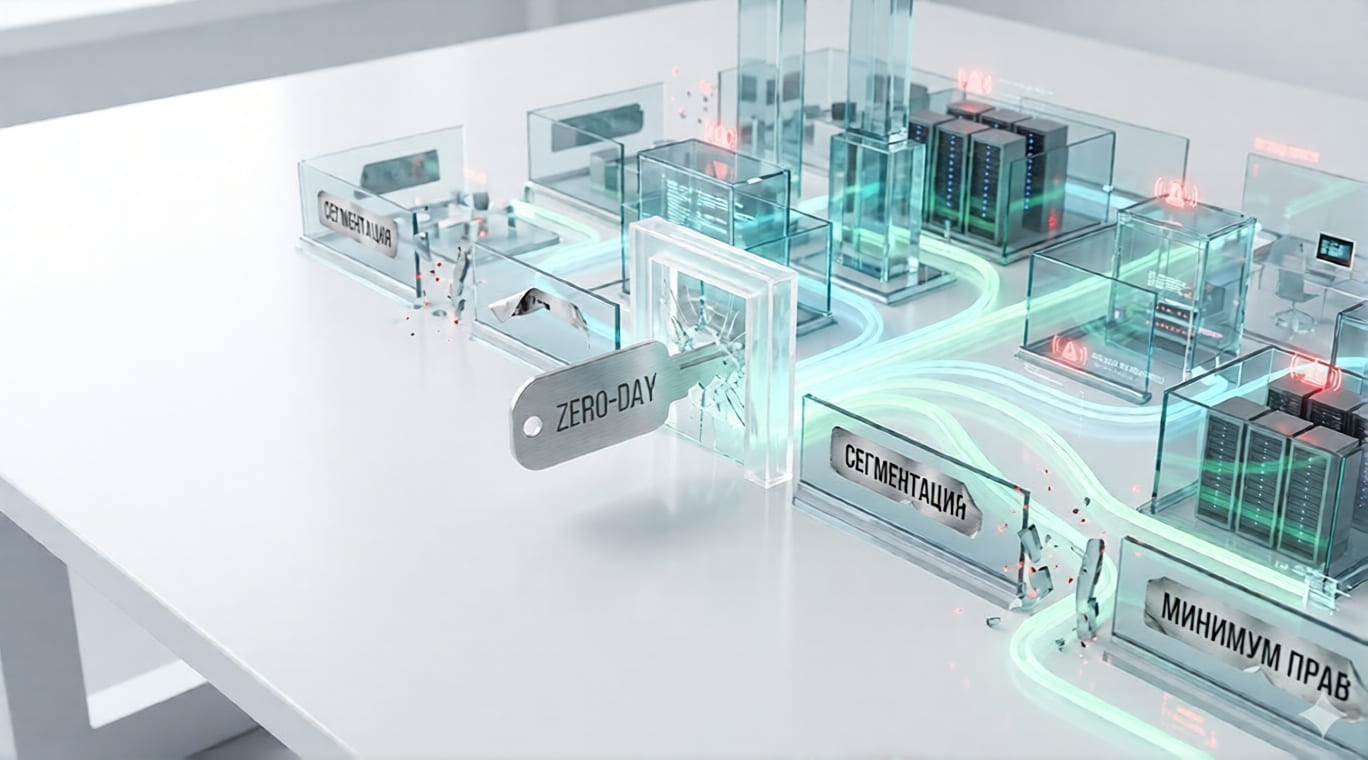

Еще недавно уязвимости нулевого дня казались экзотикой из мира спецопераций и шпионажа. Теперь это вполне массовый инструмент взлома корпоративных сетей, причем не только потому, что атак стало больше. Главная перемена — в скорости: от первых сигналов до реальной эксплуатации иногда проходит всего несколько часов.

Такую картину описывает отчет ForeScout Vedere Labs 2025 H1 Threat Review: по его данным, количество атак с использованием zero-day выросло на 46% уже в первой половине 2025 года. Если раньше команды безопасности считали нормой разрыв в дни между публикацией уязвимости и появлением эксплойтов в поле, то сегодня этот «люфт» сжался до часов, а иногда и меньше.

Рост не выглядит случайным всплеском. Эксперты связывают его с «идеальным штормом»: усложнением софта, расширением цепочек поставок, ростом числа зависимостей и ускорением атак благодаря ИИ . Системы становятся настолько сложными, что безопасная разработка не поспевает за темпом, а ошибки всё труднее заметить при обычном тестировании. Параллельно взлетел и коммерческий рынок zero-day: уязвимости, позволяющие повысить привилегии, обойти аутентификацию или скомпрометировать учетные записи, стали товаром с высоким спросом. За такие находки конкурируют и криминальные группы, и покупатели, связанные с государствами, особенно когда речь идет о доступе к облакам, платформам идентификации и промышленной инфраструктуре.

ИИ ускорил почти весь цикл: автоматизированный фаззинг, поиск эксплуатабельных ошибок и генерация proof-of-concept уменьшают время от обнаружения до «боевого» применения. То, что раньше требовало редкой экспертизы, теперь стало доступнее и быстрее в доводке даже для менее опытных злоумышленников.

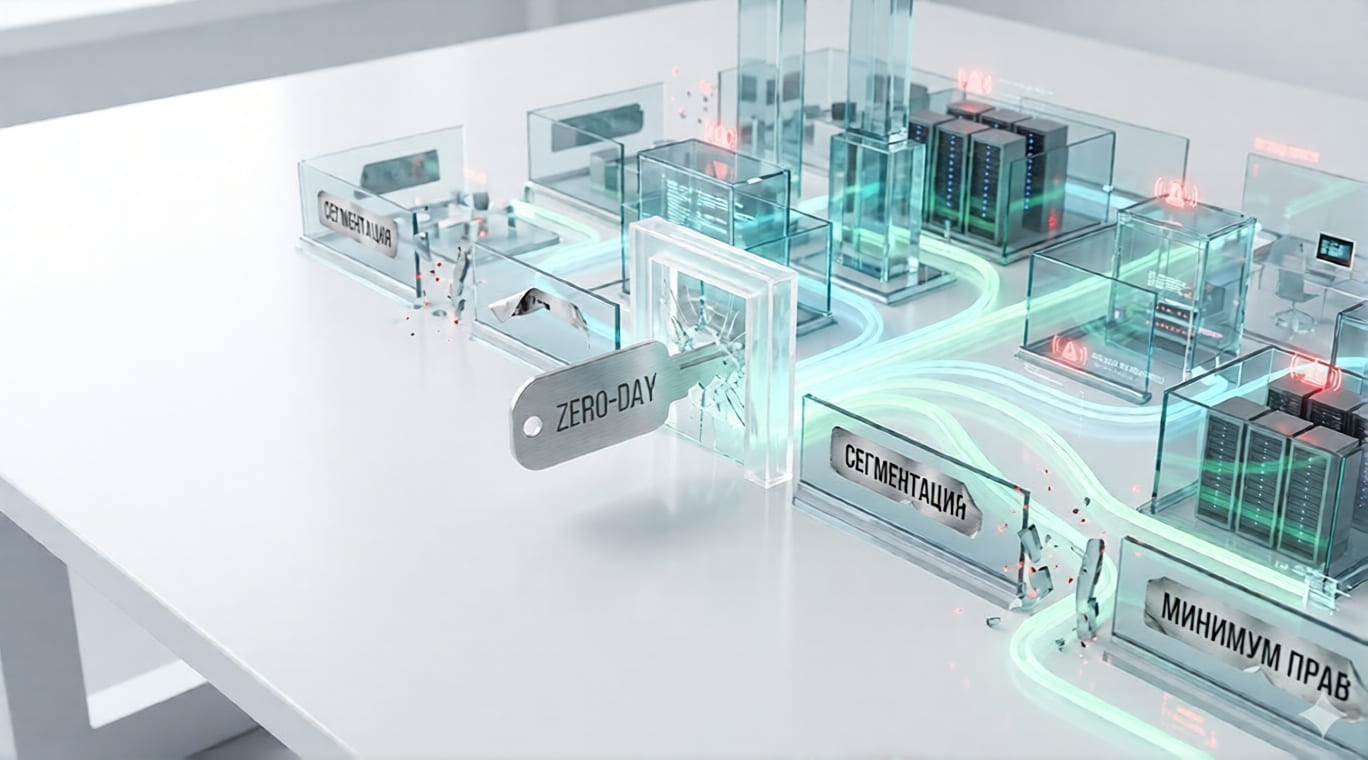

Еще недавно уязвимости нулевого дня казались экзотикой из мира спецопераций и шпионажа. Теперь это вполне массовый инструмент взлома корпоративных сетей, причем не только потому, что атак стало больше. Главная перемена — в скорости: от первых сигналов до реальной эксплуатации иногда проходит всего несколько часов.

Такую картину описывает отчет ForeScout Vedere Labs 2025 H1 Threat Review: по его данным, количество атак с использованием zero-day выросло на 46% уже в первой половине 2025 года. Если раньше команды безопасности считали нормой разрыв в дни между публикацией уязвимости и появлением эксплойтов в поле, то сегодня этот «люфт» сжался до часов, а иногда и меньше.

Рост не выглядит случайным всплеском. Эксперты связывают его с «идеальным штормом»: усложнением софта, расширением цепочек поставок, ростом числа зависимостей и ускорением атак благодаря ИИ . Системы становятся настолько сложными, что безопасная разработка не поспевает за темпом, а ошибки всё труднее заметить при обычном тестировании. Параллельно взлетел и коммерческий рынок zero-day: уязвимости, позволяющие повысить привилегии, обойти аутентификацию или скомпрометировать учетные записи, стали товаром с высоким спросом. За такие находки конкурируют и криминальные группы, и покупатели, связанные с государствами, особенно когда речь идет о доступе к облакам, платформам идентификации и промышленной инфраструктуре.

ИИ ускорил почти весь цикл: автоматизированный фаззинг, поиск эксплуатабельных ошибок и генерация proof-of-concept уменьшают время от обнаружения до «боевого» применения. То, что раньше требовало редкой экспертизы, теперь стало доступнее и быстрее в доводке даже для менее опытных злоумышленников.