Киберпреступники заблокировали небо над Европой, теперь требуют выкуп. История атаки на Collins Aerospace

NewsMakerГруппировка Everest взяла на себя ответственность за коллапс в аэропортах.

Группировка Everest взяла на себя ответственность за атаку на Collins Aerospace, ставшую причиной массового сбоя систем регистрации пассажиров в крупнейших аэропортах Европы в сентябре. Злоумышленники заявляют, что получили доступ к 50 гигабайтам данных и выдвинули ультиматум о выкупе, хотя доказательств утечки пока не предоставили.

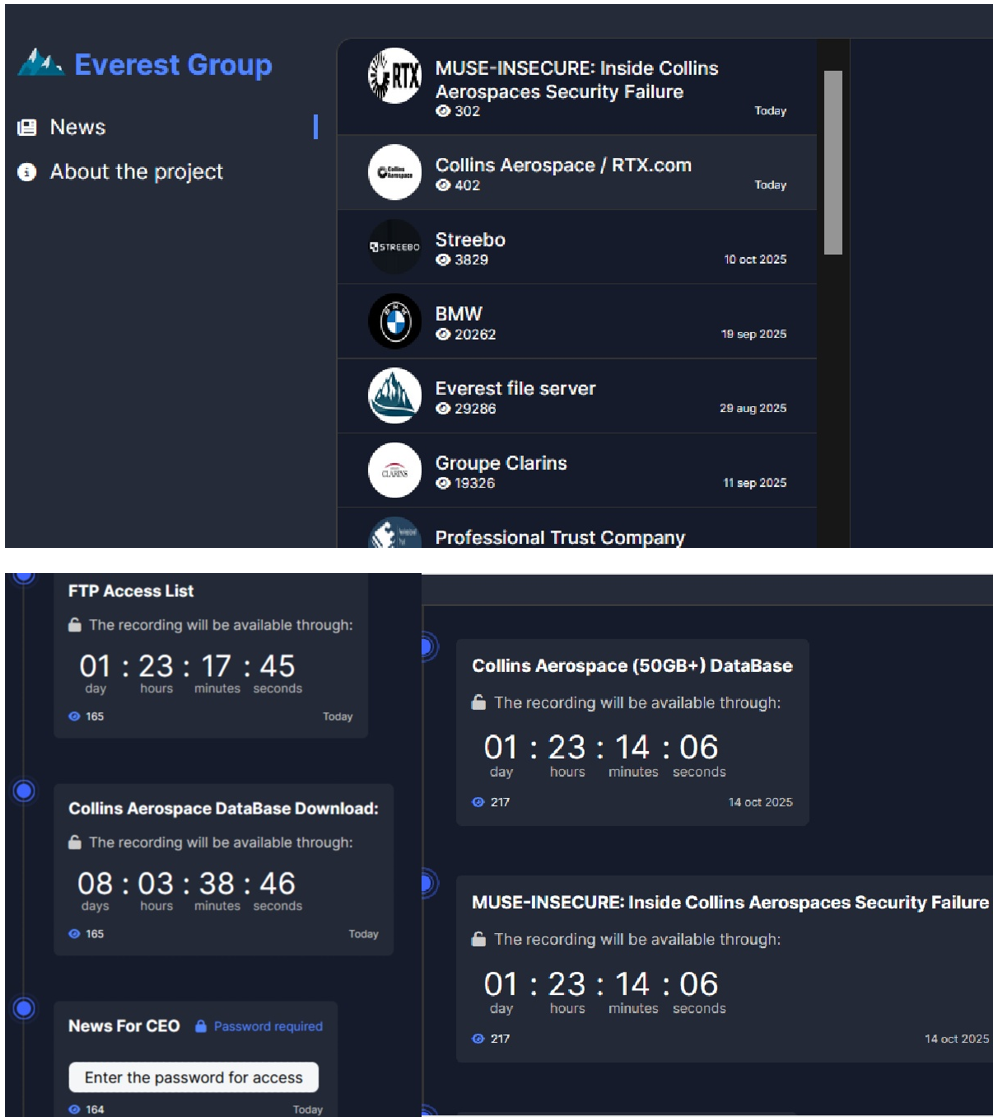

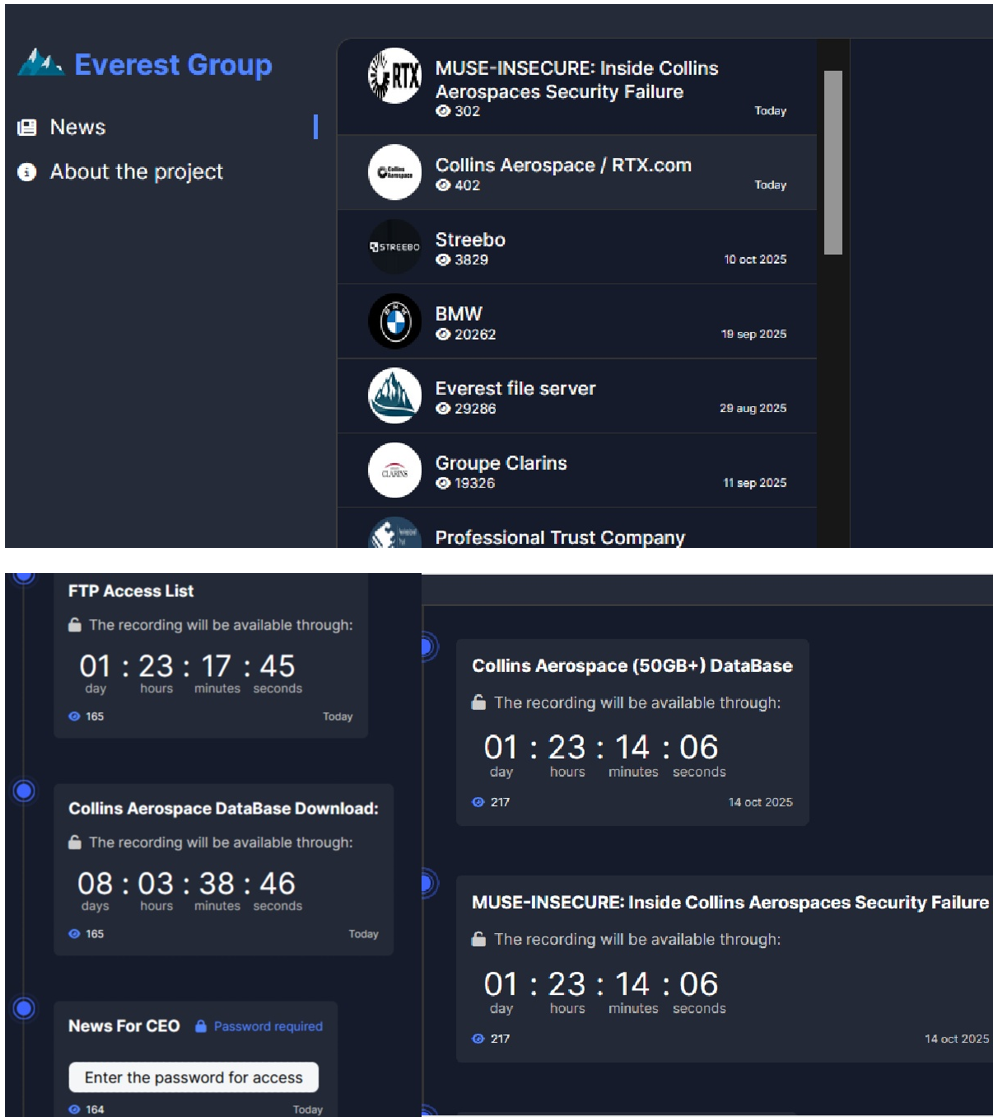

Collins Aerospace, дочерняя структура корпорации Raytheon Technologies (RTX), была добавлена в список жертв на даркнет-портале Everest. Публикация состоит из пяти разделов с названиями вроде «MUSE-INSECURE: Внутри провала безопасности Collins Aerospace» и «FTP Access List». Последний блок под заголовком «News for CEO» адресован руководству компании — вероятно, президенту Collins Aerospace Стивену Тимму или генеральному директору RTX Кристоферу Калио. По данным наблюдателей, злоумышленники передали пароль для доступа к личному сообщению. Таймер с обратным отсчётом, запущенный 14 октября, показывал сутки до разглашения данных, однако к 18 октября Everest продлила срок ещё на 8 дней, что может говорить о контакте между сторонами.

Записи на сайте группировки Everest (Cybernews)

Сам инцидент произошёл 19 сентября, когда Collins Aerospace зафиксировала сбой в программном обеспечении Arinc cMUSE, используемом десятками аэропортов для регистрации и посадки пассажиров. Первой о проблемах сообщила авиагавань Хитроу, вскоре за ней последовали Брюссель, Берлин, Дублин и Корк. Электронные стойки регистрации оказались заблокированы, а персоналу пришлось переходить на ручной режим. Европейское агентство по кибербезопасности (ENISA) подтвердило , что причиной стал шифровальщик. На момент атаки в Хитроу около тысячи компьютеров были «повреждены» и требовали ручного восстановления.

Инцидент вновь показал, насколько уязвима авиационная инфраструктура перед вымогателями . По данным RTX, перебои ограничились зонами регистрации и приёма багажа, однако последствия ощущались несколько дней, затронув тысячи рейсов и сотни тысяч пассажиров. Everest утверждает , что похитила более 50 гигабайт данных с серверов компании, однако, в отличие от других группировок, не публикует образцы украденных файлов. Это затрудняет проверку подлинности их заявлений.

За последние годы сектор аэрокосмических и оборонных технологий неоднократно становился целью атак. В августе группировка Play атаковала поставщика ВМС США Jamco Aerospace, в январе INC Ransom заявила о компрометации Stark Aerospace, а в конце 2023 года LockBit нарушила работу Boeing . Помимо оборонных подрядчиков, вымогатели активно атакуют авиакомпании: немецкий оператор FAI Aviation Group, канадская WestJet, американские Hawaiian Airlines и Alaska Airlines, а также австралийская Qantas уже сталкивались с аналогичными инцидентами.

Группировка Everest , действующая с 2021 года, известна серией громких атак на AT&T, BMW, Allegis Group, Mailchimp, Crumbl и Radisson. По данным сервиса Ransomlooker, с 2023 года она опубликовала сведения о 248 жертвах, из которых более сотни за последний год. Everest также связывают с другой известной киберпреступной сетью — BlackByte .

Группировка Everest взяла на себя ответственность за атаку на Collins Aerospace, ставшую причиной массового сбоя систем регистрации пассажиров в крупнейших аэропортах Европы в сентябре. Злоумышленники заявляют, что получили доступ к 50 гигабайтам данных и выдвинули ультиматум о выкупе, хотя доказательств утечки пока не предоставили.

Collins Aerospace, дочерняя структура корпорации Raytheon Technologies (RTX), была добавлена в список жертв на даркнет-портале Everest. Публикация состоит из пяти разделов с названиями вроде «MUSE-INSECURE: Внутри провала безопасности Collins Aerospace» и «FTP Access List». Последний блок под заголовком «News for CEO» адресован руководству компании — вероятно, президенту Collins Aerospace Стивену Тимму или генеральному директору RTX Кристоферу Калио. По данным наблюдателей, злоумышленники передали пароль для доступа к личному сообщению. Таймер с обратным отсчётом, запущенный 14 октября, показывал сутки до разглашения данных, однако к 18 октября Everest продлила срок ещё на 8 дней, что может говорить о контакте между сторонами.

Записи на сайте группировки Everest (Cybernews)

Сам инцидент произошёл 19 сентября, когда Collins Aerospace зафиксировала сбой в программном обеспечении Arinc cMUSE, используемом десятками аэропортов для регистрации и посадки пассажиров. Первой о проблемах сообщила авиагавань Хитроу, вскоре за ней последовали Брюссель, Берлин, Дублин и Корк. Электронные стойки регистрации оказались заблокированы, а персоналу пришлось переходить на ручной режим. Европейское агентство по кибербезопасности (ENISA) подтвердило , что причиной стал шифровальщик. На момент атаки в Хитроу около тысячи компьютеров были «повреждены» и требовали ручного восстановления.

Инцидент вновь показал, насколько уязвима авиационная инфраструктура перед вымогателями . По данным RTX, перебои ограничились зонами регистрации и приёма багажа, однако последствия ощущались несколько дней, затронув тысячи рейсов и сотни тысяч пассажиров. Everest утверждает , что похитила более 50 гигабайт данных с серверов компании, однако, в отличие от других группировок, не публикует образцы украденных файлов. Это затрудняет проверку подлинности их заявлений.

За последние годы сектор аэрокосмических и оборонных технологий неоднократно становился целью атак. В августе группировка Play атаковала поставщика ВМС США Jamco Aerospace, в январе INC Ransom заявила о компрометации Stark Aerospace, а в конце 2023 года LockBit нарушила работу Boeing . Помимо оборонных подрядчиков, вымогатели активно атакуют авиакомпании: немецкий оператор FAI Aviation Group, канадская WestJet, американские Hawaiian Airlines и Alaska Airlines, а также австралийская Qantas уже сталкивались с аналогичными инцидентами.

Группировка Everest , действующая с 2021 года, известна серией громких атак на AT&T, BMW, Allegis Group, Mailchimp, Crumbl и Radisson. По данным сервиса Ransomlooker, с 2023 года она опубликовала сведения о 248 жертвах, из которых более сотни за последний год. Everest также связывают с другой известной киберпреступной сетью — BlackByte .