Когда «Download Now» превращается в «Hack Me Now». Что случилось с редактором EmEditor

NewsMakerУстановщик EmEditor мог выглядеть «нормально», но внутри пряталась опасная подмена. Компания раскрыла детали инцидента и признаки компрометации.

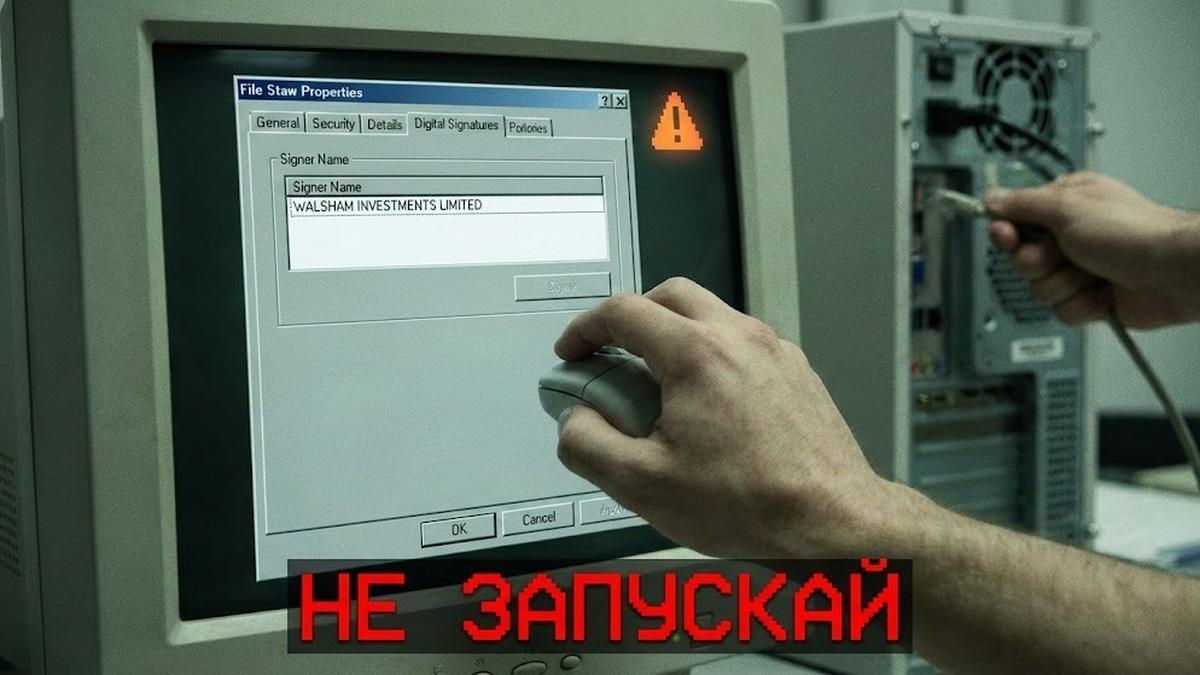

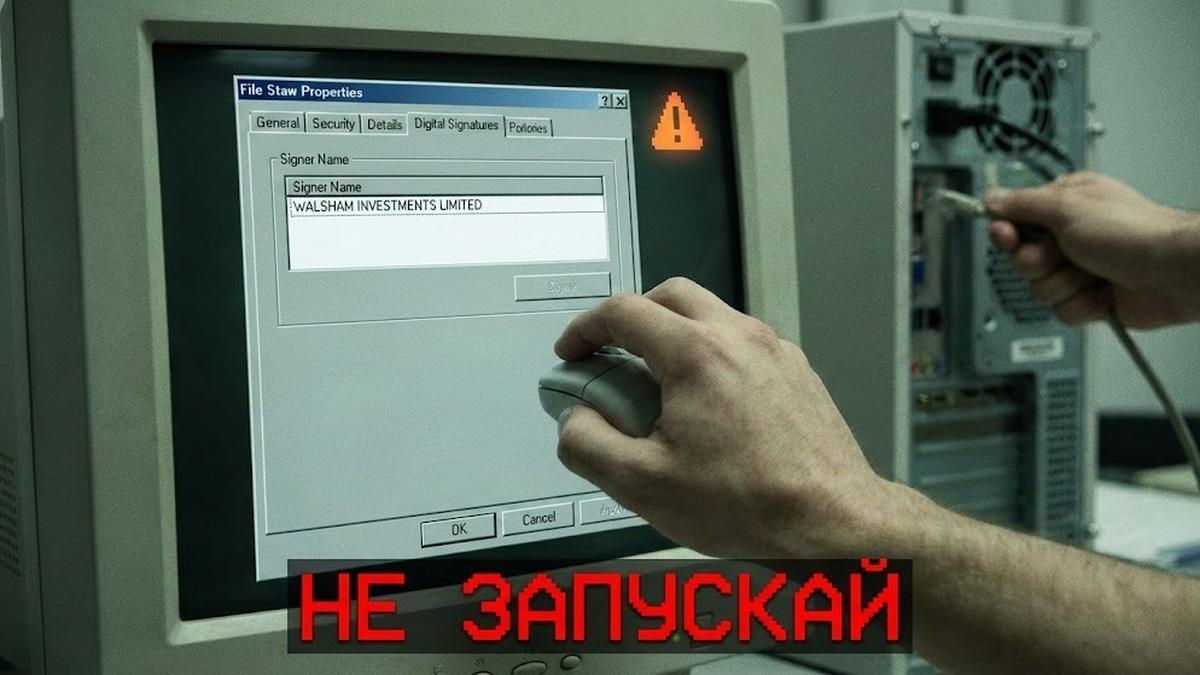

В конце декабря вокруг популярного текстового редактора EmEditor вспыхнул неприятный «сюрприз» уровня цепочки поставок : по данным разработчика, с 19 по 22 декабря 2025 года кнопка загрузки на официальном сайте могла выдавать не оригинальный установщик, а подменённый MSI с чужой цифровой подписью. Вместо Emurasoft, Inc. в подписи у подозрительного файла фигурировала организация WALSHAM INVESTMENTS LIMITED — и именно это стало главным красным флагом для тех, кто скачивал инсталлятор в указанный период.

Официальное уведомление EmEditor появилось 23 декабря. Компания сообщила, что во время «окна риска» перенаправление по кнопке Download Now, вероятно, было изменено третьей стороной, из-за чего пользователи могли получить файл не от Emurasoft. Разработчик просит проверять подпись и хеш скачанного emed64_25.4.3.msi и подчёркивает: обновления через встроенный механизм EmEditor, прямые загрузки с download.emeditor.info, portable-версия, магазинная версия и установка через winget этим инцидентом не затрагиваются.

Почти одновременно китайская команда аналитиков QiAnXin (奇安信) заявила , что тоже увидела этот кейс в своих потоках угроз, перехватила продолжение цепочки и восстановила, как они считают, полный набор полезной нагрузки. Логика у исследователей простая: EmEditor любят технари — разработчики, администраторы, инженеры сопровождения — а значит, один удачный «подменённый» инсталлятор может привести к неприятной утечке уже на уровне организаций, где через рабочие станции проходит чувствительная информация.

По описанию QiAnXin, вредоносный MSI содержал скрипт, который запускал PowerShell -команды и начинал работу с попытки «приглушить» логирование, чтобы усложнить расследование. Затем следовал сбор базовых сведений о системе — версия ОС, имя пользователя и другие параметры — и генерация RSA-ключа для шифрования того, что будет украдено. Первую порцию данных, как утверждается, отправляли на управляющий сервер по адресу, маскирующемуся под легитимный домен EmEditor: emeditorgb.com с уникальным идентификатором жертвы в запросе.

В конце декабря вокруг популярного текстового редактора EmEditor вспыхнул неприятный «сюрприз» уровня цепочки поставок : по данным разработчика, с 19 по 22 декабря 2025 года кнопка загрузки на официальном сайте могла выдавать не оригинальный установщик, а подменённый MSI с чужой цифровой подписью. Вместо Emurasoft, Inc. в подписи у подозрительного файла фигурировала организация WALSHAM INVESTMENTS LIMITED — и именно это стало главным красным флагом для тех, кто скачивал инсталлятор в указанный период.

Официальное уведомление EmEditor появилось 23 декабря. Компания сообщила, что во время «окна риска» перенаправление по кнопке Download Now, вероятно, было изменено третьей стороной, из-за чего пользователи могли получить файл не от Emurasoft. Разработчик просит проверять подпись и хеш скачанного emed64_25.4.3.msi и подчёркивает: обновления через встроенный механизм EmEditor, прямые загрузки с download.emeditor.info, portable-версия, магазинная версия и установка через winget этим инцидентом не затрагиваются.

Почти одновременно китайская команда аналитиков QiAnXin (奇安信) заявила , что тоже увидела этот кейс в своих потоках угроз, перехватила продолжение цепочки и восстановила, как они считают, полный набор полезной нагрузки. Логика у исследователей простая: EmEditor любят технари — разработчики, администраторы, инженеры сопровождения — а значит, один удачный «подменённый» инсталлятор может привести к неприятной утечке уже на уровне организаций, где через рабочие станции проходит чувствительная информация.

По описанию QiAnXin, вредоносный MSI содержал скрипт, который запускал PowerShell -команды и начинал работу с попытки «приглушить» логирование, чтобы усложнить расследование. Затем следовал сбор базовых сведений о системе — версия ОС, имя пользователя и другие параметры — и генерация RSA-ключа для шифрования того, что будет украдено. Первую порцию данных, как утверждается, отправляли на управляющий сервер по адресу, маскирующемуся под легитимный домен EmEditor: emeditorgb.com с уникальным идентификатором жертвы в запросе.