Когда ваш «админ» - шпион. Как легальный Remcos стал любимым инструментом хакеров в Украине

NewsMakerЗлоумышленники маскируют заражение под запросы Верховной рады и прячут вредоносный код за «легитимными» процессами Windows.

Военные и государственные структуры вновь оказались под прицелом целевой кибератаки , в которой злоумышленники сыграли на одной из самых болезненных тем для граждан. Такие сообщения использовались как приманка в новой фишинговой кампании, обнаруженной специалистами по кибербезопасности.

Атака приписывается группе Hive0156. По данным китайских специалистов 360 Threat Intelligence Center, в 2025 году группа ведёт особенно активную охоту за данными, нацеленную на военные и правительственные организации. На этот раз злоумышленники сосредоточились также и на Верховной раде.

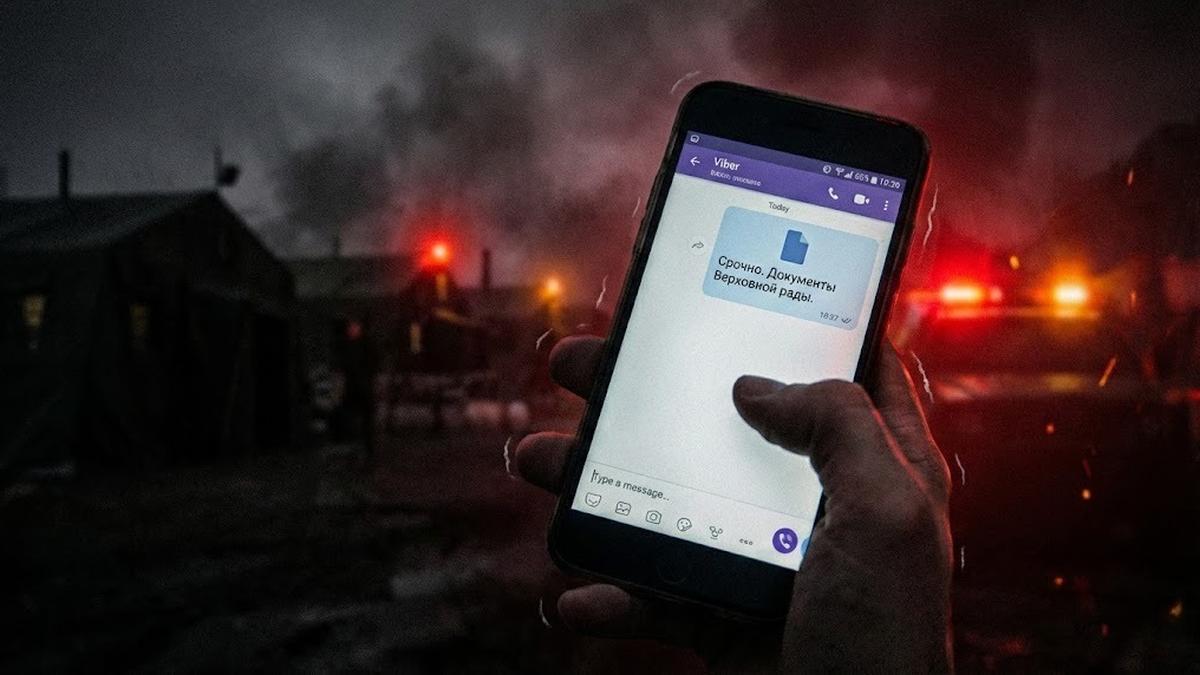

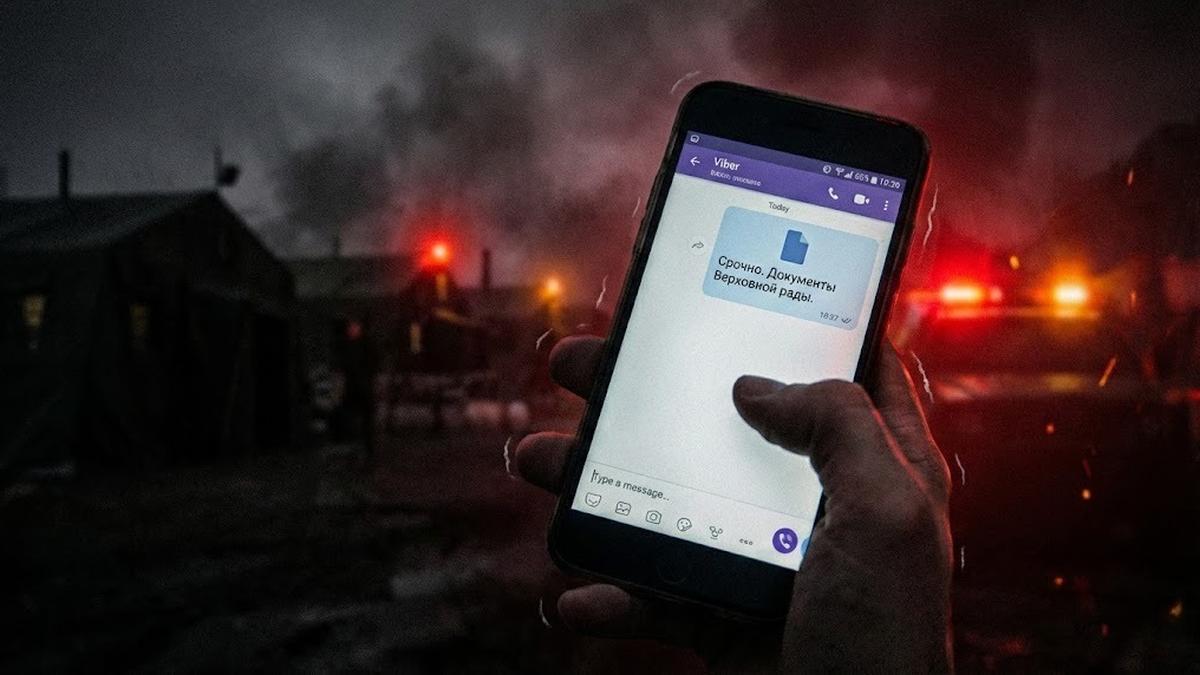

Первичным каналом распространения атаки стал популярный в мессенджер Viber. Потенциальным жертвам рассылали архив с безобидным на вид названием, внутри которого находились ярлыки, замаскированные под официальные документы парламента. Среди них были запросы якобы от Верховной рады, сканы обращений родственников погибших военнослужащих и приложения со списками потерь за последние годы. Тематика была подобрана так, чтобы вызвать эмоциональный отклик и желание немедленно открыть файл.

После клика пользователь видел ожидаемый документ, но параллельно в системе начинала разворачиваться сложная цепочка заражения. В фоне запускались PowerShell скрипты и загружались дополнительные компоненты с удалённых серверов. Для обхода защитных механизмов использовались продвинутые техники вроде DLL Sideloading , нестандартных переходов управления и подмены содержимого легитимных системных модулей прямо в памяти.

Военные и государственные структуры вновь оказались под прицелом целевой кибератаки , в которой злоумышленники сыграли на одной из самых болезненных тем для граждан. Такие сообщения использовались как приманка в новой фишинговой кампании, обнаруженной специалистами по кибербезопасности.

Атака приписывается группе Hive0156. По данным китайских специалистов 360 Threat Intelligence Center, в 2025 году группа ведёт особенно активную охоту за данными, нацеленную на военные и правительственные организации. На этот раз злоумышленники сосредоточились также и на Верховной раде.

Первичным каналом распространения атаки стал популярный в мессенджер Viber. Потенциальным жертвам рассылали архив с безобидным на вид названием, внутри которого находились ярлыки, замаскированные под официальные документы парламента. Среди них были запросы якобы от Верховной рады, сканы обращений родственников погибших военнослужащих и приложения со списками потерь за последние годы. Тематика была подобрана так, чтобы вызвать эмоциональный отклик и желание немедленно открыть файл.

После клика пользователь видел ожидаемый документ, но параллельно в системе начинала разворачиваться сложная цепочка заражения. В фоне запускались PowerShell скрипты и загружались дополнительные компоненты с удалённых серверов. Для обхода защитных механизмов использовались продвинутые техники вроде DLL Sideloading , нестандартных переходов управления и подмены содержимого легитимных системных модулей прямо в памяти.