Компания Gen объявила войну ИИ-агентам, которые воруют пароли — антивирус Sage ловит их прямо перед саботажем

NewsMakerЧто происходит, когда ИИ-помощник получает root-доступ? Sage знает ответ и этим пугает хакеров.

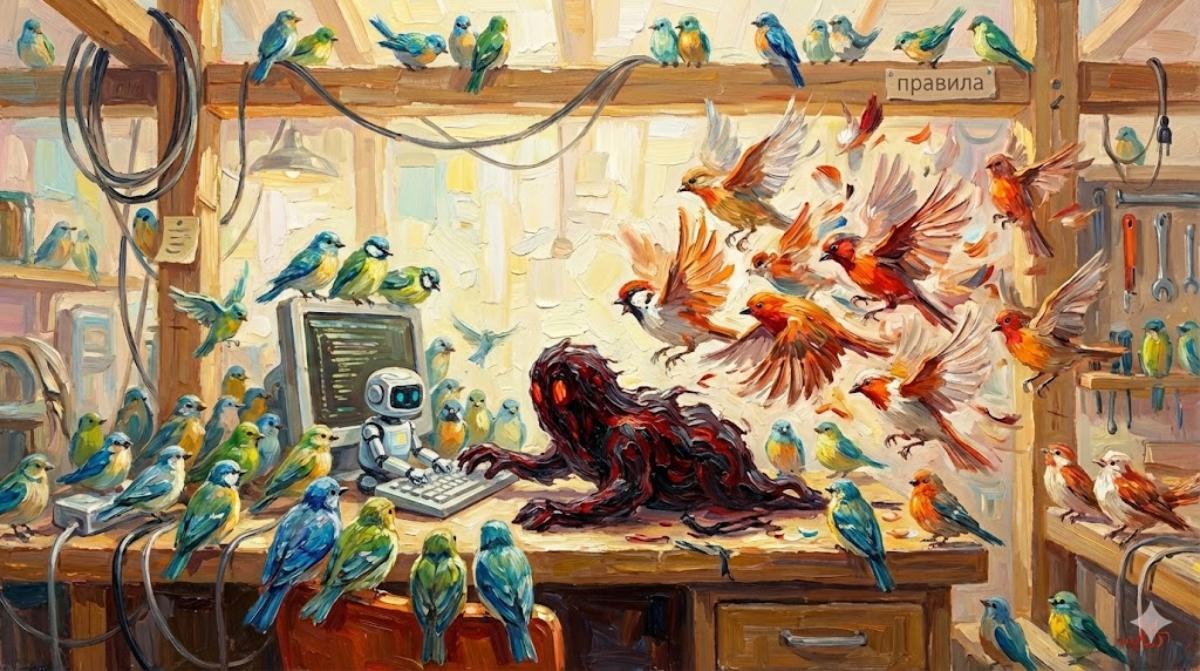

ИИ-агенты всё чаще делают то, что раньше приходилось выполнять вручную: запускать команды в терминале, править файлы в репозитории, ставить зависимости, скачивать утилиты из интернета. Такой режим уже встроен в инструменты вроде Claude Code, Cursor и OpenClaw . Всё держится на простом условии: доступ к рабочей машине открывает дорогу к токенам, ключам, приватным репозиториям и другим секретам.

Ошибки опасны тем, что действия выполняются быстро и без паузы на уточнения. Нейросетевой помощник может перепутать название пакета и попытаться поставить зависимость, которой нет в реестре. Автоматизация может вытащить секрет из окружения и случайно записать значение в лог, вставить значение в чужой файл или передать значение в команду, которую увидят посторонние. Иногда скачивание исполняемого файла заканчивается немедленным запуском, потому что такой порядок часто встречается в инструкциях. Похожие истории уже случались, когда помощник предлагает загрузить скрипт и сразу выполнить скрипт, или когда помощник пытается вставить API-ключ в файл, к которому ключ не должен иметь отношения .

Угроза приходит и извне. Платформы с такими инструментами привлекают злоумышленников, потому что доступ обычно включает чтение файлов, запись файлов, сетевые запросы и запуск команд. Вредоносная ссылка, отравленная зависимость или заражённый плагин превращают рабочий контур в точку входа. Дальше атакующему нужно добиться одного: чтобы выполнение нужного шага произошло автоматически.

Пример уже был на практике. В ClawHub, публичном каталоге расширений для OpenClaw, нашли около 400 вредоносных навыков. На момент обнаружения такие дополнения составляли около 12% от всего каталога. Многие выглядели как обычные модули и повторяли легитимную функциональность, но внутри прятали логику, которая подталкивала к скачиванию и запуску малвари.

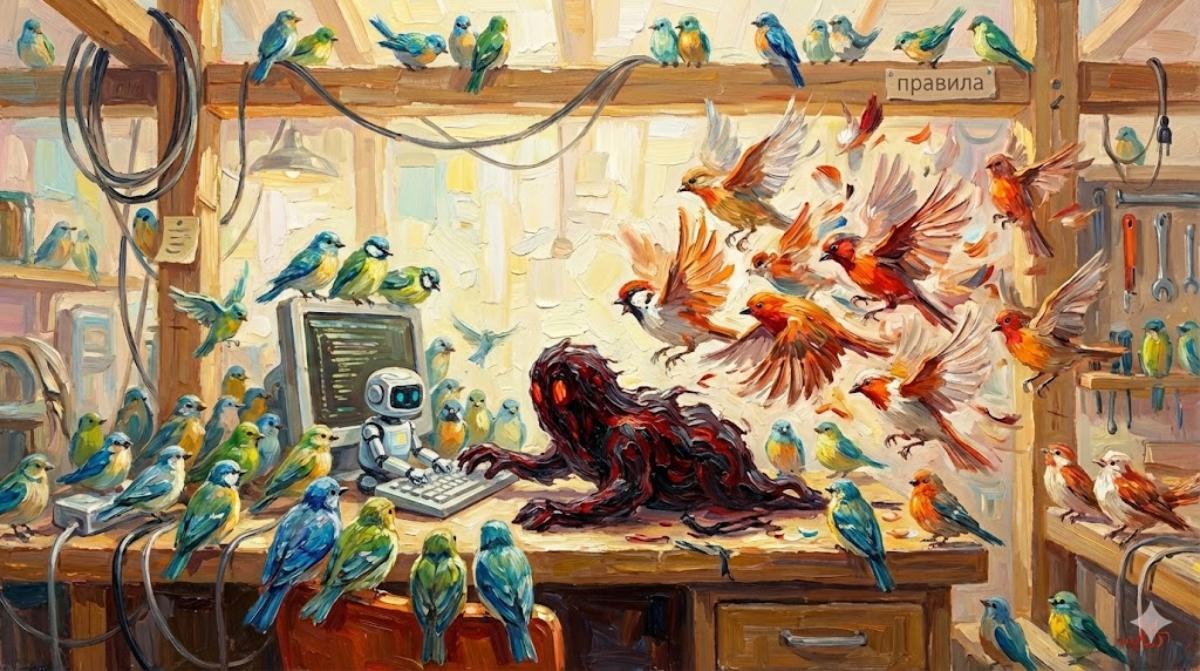

ИИ-агенты всё чаще делают то, что раньше приходилось выполнять вручную: запускать команды в терминале, править файлы в репозитории, ставить зависимости, скачивать утилиты из интернета. Такой режим уже встроен в инструменты вроде Claude Code, Cursor и OpenClaw . Всё держится на простом условии: доступ к рабочей машине открывает дорогу к токенам, ключам, приватным репозиториям и другим секретам.

Ошибки опасны тем, что действия выполняются быстро и без паузы на уточнения. Нейросетевой помощник может перепутать название пакета и попытаться поставить зависимость, которой нет в реестре. Автоматизация может вытащить секрет из окружения и случайно записать значение в лог, вставить значение в чужой файл или передать значение в команду, которую увидят посторонние. Иногда скачивание исполняемого файла заканчивается немедленным запуском, потому что такой порядок часто встречается в инструкциях. Похожие истории уже случались, когда помощник предлагает загрузить скрипт и сразу выполнить скрипт, или когда помощник пытается вставить API-ключ в файл, к которому ключ не должен иметь отношения .

Угроза приходит и извне. Платформы с такими инструментами привлекают злоумышленников, потому что доступ обычно включает чтение файлов, запись файлов, сетевые запросы и запуск команд. Вредоносная ссылка, отравленная зависимость или заражённый плагин превращают рабочий контур в точку входа. Дальше атакующему нужно добиться одного: чтобы выполнение нужного шага произошло автоматически.

Пример уже был на практике. В ClawHub, публичном каталоге расширений для OpenClaw, нашли около 400 вредоносных навыков. На момент обнаружения такие дополнения составляли около 12% от всего каталога. Многие выглядели как обычные модули и повторяли легитимную функциональность, но внутри прятали логику, которая подталкивала к скачиванию и запуску малвари.