«Оплата не прошла» — это ловушка. Хакеры два года пылесосили данные шопоголиков, и никто не заметил

NewsMakerMagecart возвращается, и он выучил новые трюки. Теперь — с любовью к WordPress.

Скрытая кампания по перехвату данных банковских карт с онлайн-страниц оплаты действовала почти два года, оставаясь незамеченной. Злоумышленники нацелились на клиентов крупнейших платёжных систем, включая American Express, Mastercard, Discover, Diners Club, JCB и UnionPay. Выявить масштаб атаки удалось лишь недавно, когда специалисты Silent Push изучили аномальную активность, связанную с доменами, контролируемыми хостинг-провайдером, принадлежащим голландской компании WorkTitans B.V.

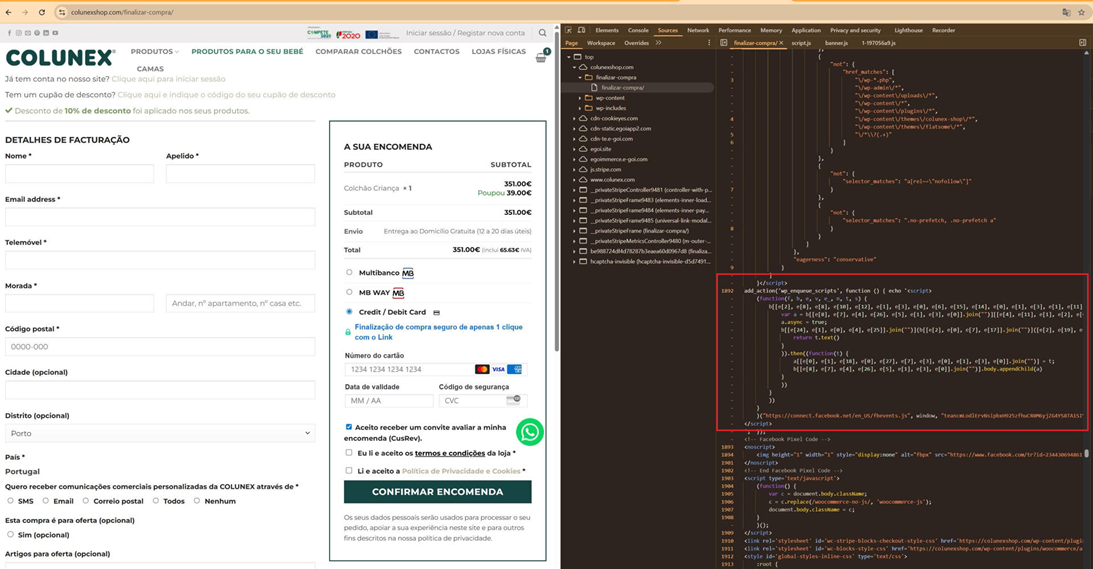

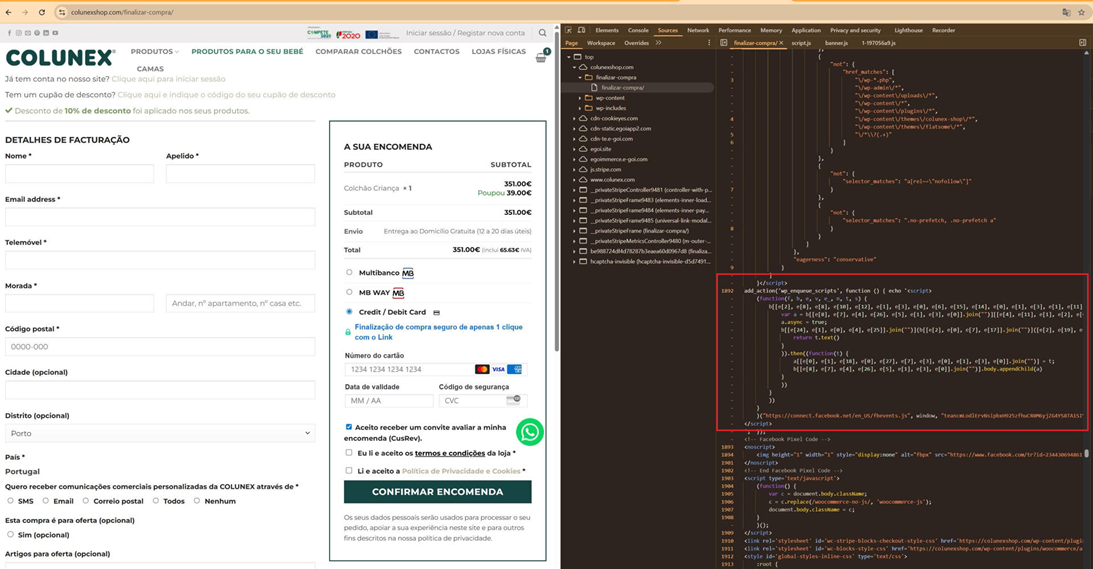

В ходе атаки злоумышленники внедряли вредоносный JavaScript-код на страницы оплаты легитимных интернет-магазинов. Такой код активируется в момент оформления заказа, перехватывая введённые пользователями данные: номера карт, сроки действия, CVC-коды, а также имена, адреса доставки, телефоны и электронную почту. Полученная информация затем передавалась на удалённый сервер через HTTP-запрос.

Особенностью данной атаки стало использование домена «cdn-cookie[.]com», на котором размещались зашифрованные скрипты, включая «recorder.js» и «tab-gtm.js». Эти компоненты загружались веб-магазинами и обеспечивали скрытую работу вредоносной системы. Один из ключевых механизмов защиты от обнаружения — проверка на наличие на странице элемента «wpadminbar», характерного для администраторской панели WordPress . Если такой элемент обнаруживался, вредоносный скрипт тут же самоуничтожал себя.

Скрытая кампания по перехвату данных банковских карт с онлайн-страниц оплаты действовала почти два года, оставаясь незамеченной. Злоумышленники нацелились на клиентов крупнейших платёжных систем, включая American Express, Mastercard, Discover, Diners Club, JCB и UnionPay. Выявить масштаб атаки удалось лишь недавно, когда специалисты Silent Push изучили аномальную активность, связанную с доменами, контролируемыми хостинг-провайдером, принадлежащим голландской компании WorkTitans B.V.

В ходе атаки злоумышленники внедряли вредоносный JavaScript-код на страницы оплаты легитимных интернет-магазинов. Такой код активируется в момент оформления заказа, перехватывая введённые пользователями данные: номера карт, сроки действия, CVC-коды, а также имена, адреса доставки, телефоны и электронную почту. Полученная информация затем передавалась на удалённый сервер через HTTP-запрос.

Особенностью данной атаки стало использование домена «cdn-cookie[.]com», на котором размещались зашифрованные скрипты, включая «recorder.js» и «tab-gtm.js». Эти компоненты загружались веб-магазинами и обеспечивали скрытую работу вредоносной системы. Один из ключевых механизмов защиты от обнаружения — проверка на наличие на странице элемента «wpadminbar», характерного для администраторской панели WordPress . Если такой элемент обнаруживался, вредоносный скрипт тут же самоуничтожал себя.