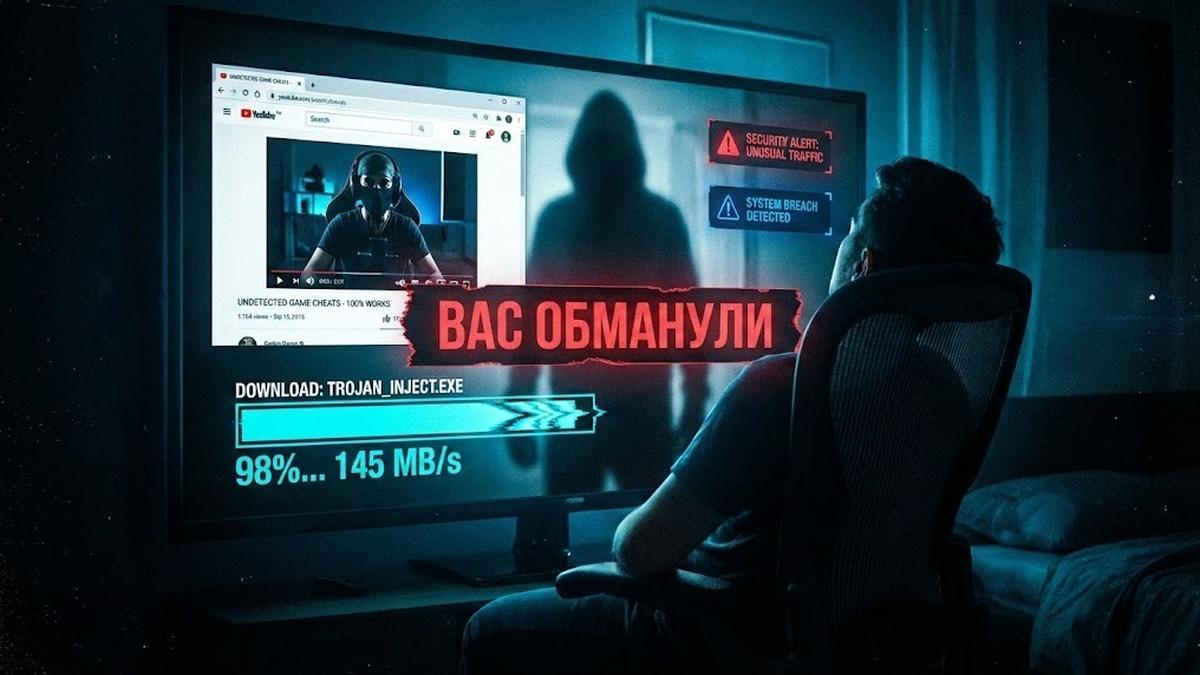

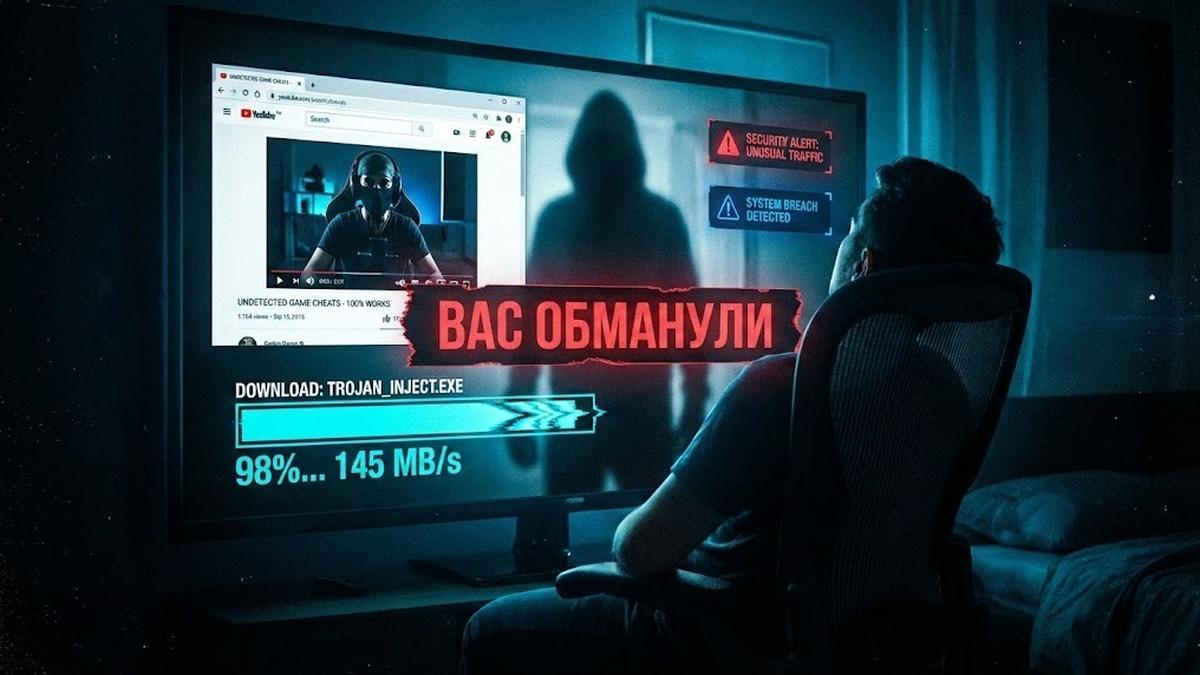

Отключили антивирус ради "пиратки" — отдали свои пароли. Любители халявы в прицеле нового скрытного метода обмана

NewsMakerСпециалисты раскрыли, как обычные ролики на YouTube превращаются в точку входа для кражи паролей и данных с помощью хитроумного вредоноса.

Специалисты Check Point раскрыли новую кампанию так называемой YouTube Ghost Network — сети взломанных аккаунтов на YouTube, которые используются для распространения вредоносного ПО под видом игровых читов и взломанного софта. В центре внимания оказался необычный загрузчик на Node.js и ранее не описанный метод внедрения вредоносного кода в Windows, который позволяет маскировать его под легитимные системные библиотеки.

Схема заражения выглядит знакомо: злоумышленники захватывают YouTube-аккаунты и публикуют ролики с рекламой читов и «кряков». В описании видео зрителям предлагают скачать архив с «программой», указывают пароль и настойчиво советуют отключить Windows Defender. По данным исследователей, они обнаружили более сотни таких видео с общей аудиторией около 220 тысяч просмотров. Кампания началась ещё в декабре 2024 года и продолжалась более девяти месяцев, пока часть роликов не была удалена после обращения в YouTube. При этом злоумышленники продолжают загружать новые видео с других взломанных аккаунтов.

Для доставки основной нагрузки используется кастомный загрузчик, получивший название GachiLoader. Он написан на JavaScript и упакован в исполняемый файл с помощью проекта nexe, который встраивает внутрь Node.js-движок. В результате жертва получает крупный файл размером до 90 МБ, что не вызывает подозрений, так как выглядит как обычный установщик. Сам код при этом сильно запутан и содержит множество проверок, призванных выявить песочницы и виртуальные машины: анализируется объём памяти, число ядер процессора, имя пользователя и компьютера, список запущенных процессов и даже модели дисков и видеокарт через WMI.

Если загрузчик решает, что запущен в исследовательской среде, он просто «зависает», бесконечно отправляя HTTP-запросы на легитимные сайты вроде LinkedIn или Twitter. В реальной же системе GachiLoader пытается получить повышенные привилегии через стандартное окно UAC, что часто срабатывает, так как пользователь уверен, что запускает установку программы. После этого вредонос отключает защиту Windows, добавляя исключения для ключевых каталогов и расширений файлов.

Специалисты Check Point раскрыли новую кампанию так называемой YouTube Ghost Network — сети взломанных аккаунтов на YouTube, которые используются для распространения вредоносного ПО под видом игровых читов и взломанного софта. В центре внимания оказался необычный загрузчик на Node.js и ранее не описанный метод внедрения вредоносного кода в Windows, который позволяет маскировать его под легитимные системные библиотеки.

Схема заражения выглядит знакомо: злоумышленники захватывают YouTube-аккаунты и публикуют ролики с рекламой читов и «кряков». В описании видео зрителям предлагают скачать архив с «программой», указывают пароль и настойчиво советуют отключить Windows Defender. По данным исследователей, они обнаружили более сотни таких видео с общей аудиторией около 220 тысяч просмотров. Кампания началась ещё в декабре 2024 года и продолжалась более девяти месяцев, пока часть роликов не была удалена после обращения в YouTube. При этом злоумышленники продолжают загружать новые видео с других взломанных аккаунтов.

Для доставки основной нагрузки используется кастомный загрузчик, получивший название GachiLoader. Он написан на JavaScript и упакован в исполняемый файл с помощью проекта nexe, который встраивает внутрь Node.js-движок. В результате жертва получает крупный файл размером до 90 МБ, что не вызывает подозрений, так как выглядит как обычный установщик. Сам код при этом сильно запутан и содержит множество проверок, призванных выявить песочницы и виртуальные машины: анализируется объём памяти, число ядер процессора, имя пользователя и компьютера, список запущенных процессов и даже модели дисков и видеокарт через WMI.

Если загрузчик решает, что запущен в исследовательской среде, он просто «зависает», бесконечно отправляя HTTP-запросы на легитимные сайты вроде LinkedIn или Twitter. В реальной же системе GachiLoader пытается получить повышенные привилегии через стандартное окно UAC, что часто срабатывает, так как пользователь уверен, что запускает установку программы. После этого вредонос отключает защиту Windows, добавляя исключения для ключевых каталогов и расширений файлов.