«Посмотри мои голые фотки» и PornDetector с веб-камерой наготове. Phantom Stealer превратил стыд в инструмент шантажа

NewsMakerF6 зафиксировали новую кампанию рассылок с Phantom Stealer.

В июне 2025 года специалисты F6 зафиксировали новую кампанию рассылок с вредоносным программным обеспечением, получившую название Phantom Papa. Письма с вложениями отправлялись на русском и английском языках и содержали стилер нового поколения — Phantom Stealer.

Phantom Stealer создан на базе исходного кода Stealerium, но обладает расширенными возможностями. Он собирает пароли, данные банковских карт и криптокошельков, куки, историю браузеров и переписку в мессенджерах. Дополнительно встроены кейлоггер, модуль антианализа, система автозапуска и поддержка популярных методов обфускации. Для отправки собранных данных злоумышленники используют Telegram, Discord или SMTP.

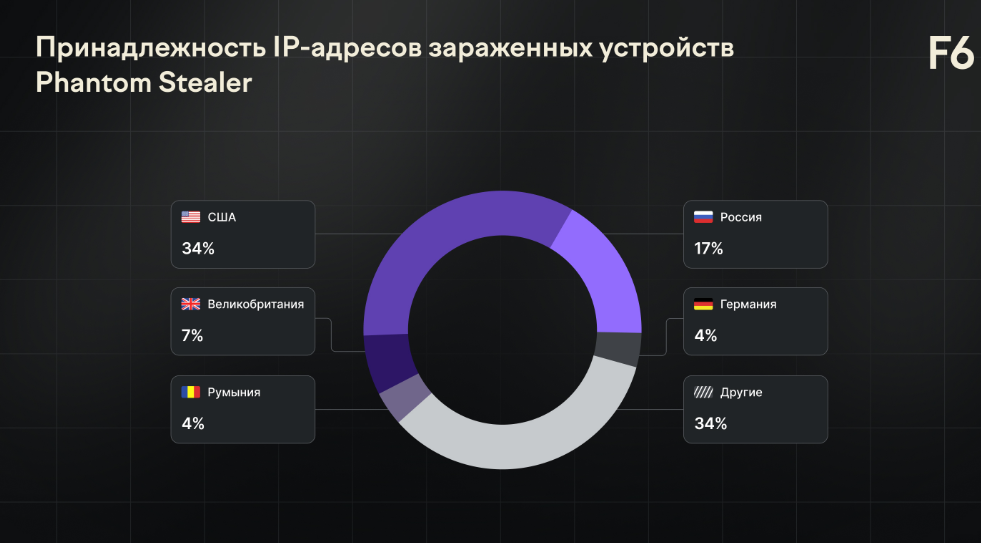

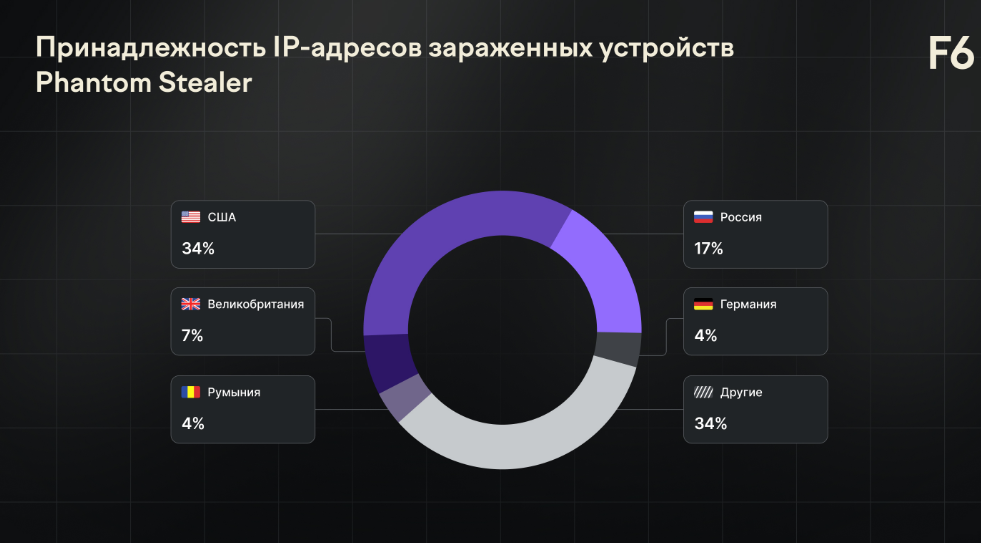

По данным F6, жертвами кампании стали организации из сфер промышленности, ритейла, строительства и IT. Анализ логов показал заражения устройств в 19 странах, включая Россию, США, Великобританию, Казахстан и Сингапур. Часть IP-адресов принадлежала исследовательским виртуальным машинам.

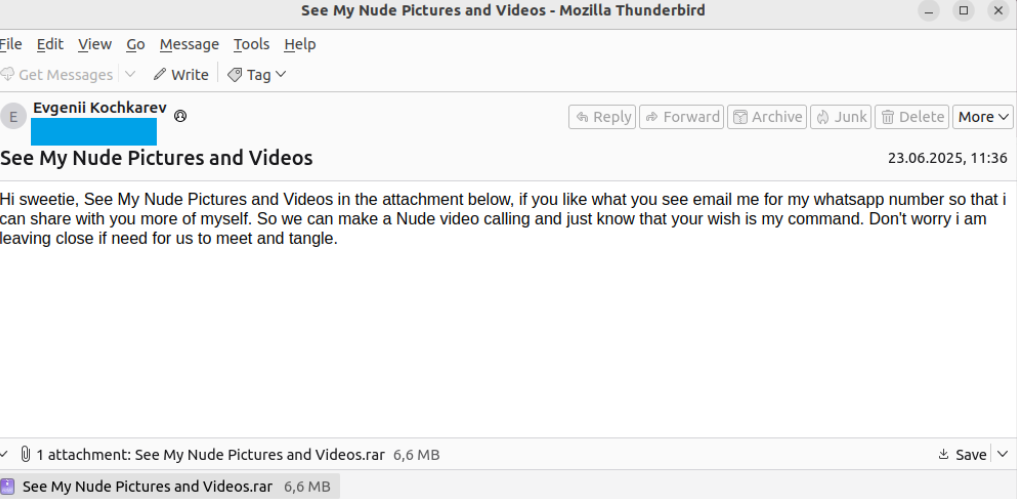

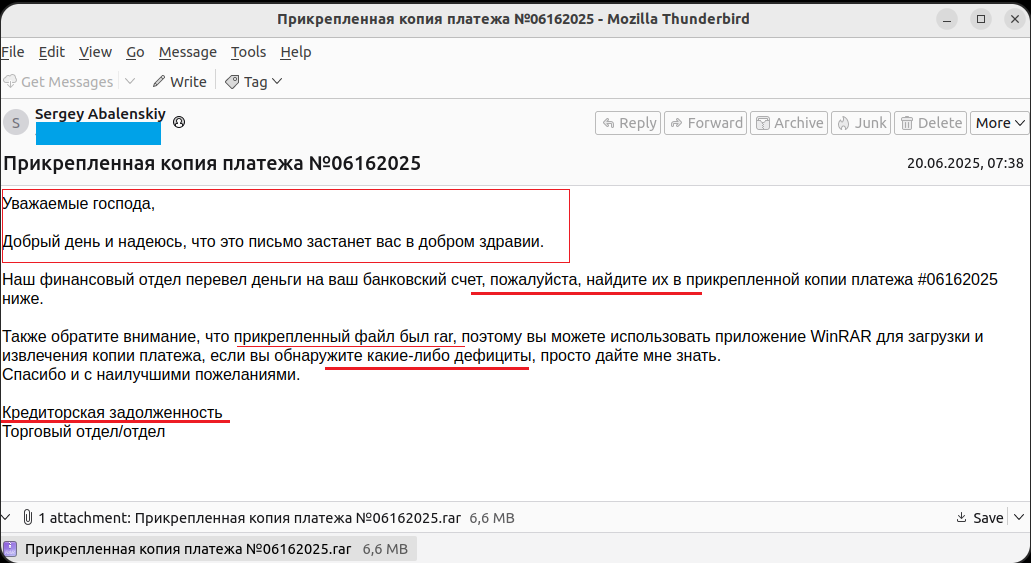

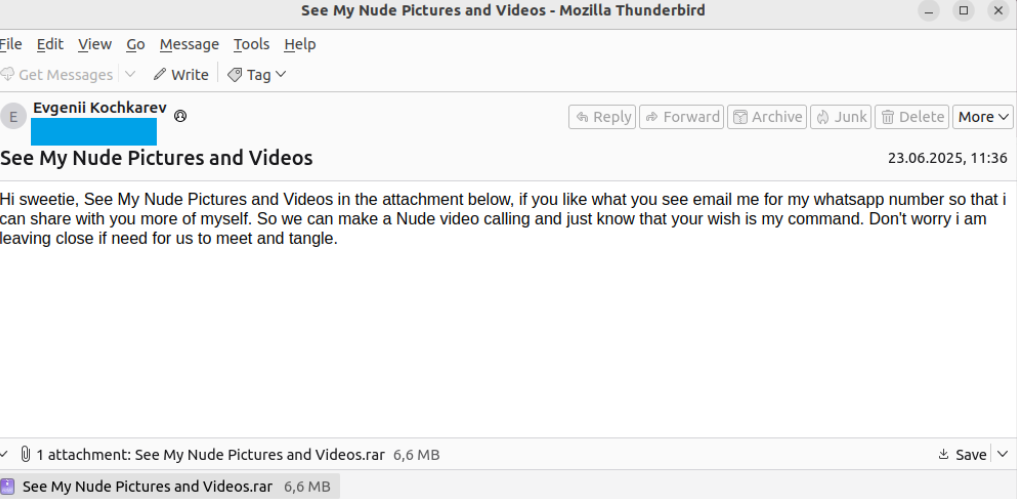

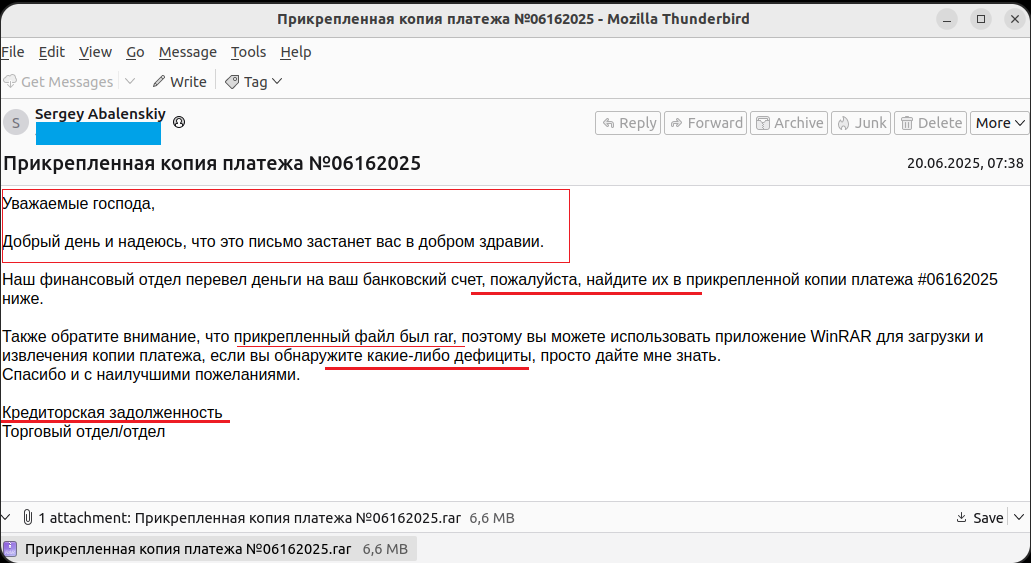

Фишинговые письма имели провокационные темы вроде «See My Nude Pictures and Videos» или «Прикрепленная копия платежа №06162025». Вложения представляли собой архивы с файлами форматов .iso и .img, которые после открытия монтировались как образы и содержали исполняемые файлы стилера. Часть писем на русском языке была явно переведена с английского с помощью автоматического переводчика.

После запуска Phantom Stealer собирает системную информацию: версию Windows, имя компьютера, язык ОС, данные о CPU, GPU, RAM, батарее, веб-камере и экранах. Затем выгружает куки, пароли, кредитные карты из браузеров, документы и изображения. В случае расследованного инцидента информация передавалась в Telegram-бот под именем papaobilogs, активным с апреля 2025 года.

Для закрепления в системе вредонос копирует себя в каталоги %APPDATA% и %TEMP%, создает задачу в планировщике Windows и исключение в Windows Defender через PowerShell. Он также применяет мьютексы, чтобы блокировать повторный запуск, и скрытые каталоги с уникальными именами для хранения логов.

Технический анализ показал ключевые отличия от Stealerium: увеличенный размер семплов, встроенные модули для работы с SQLite и криптографией, более детализированное логирование (405 вызовов против 78 у Stealerium), а также расширенный набор протоколов для связи с C2. Phantom Stealer поддерживает больше криптовалютных кошельков и расширений для браузеров — 57 в Chrome против 23 у Stealerium.

Антианализ стал сложнее: программа проверяет выполнение в сервисах VirusTotal и AnyRun, сравнивает сетевые адреса и видеокарты с «черным списком», выявляет процессы песочниц, службы виртуализации и даже имена пользователей и GUID-значения, связанные с исследователями.

Отдельные модули Phantom Stealer включают кейлоггер, отслеживающий ввод на банковских и почтовых сервисах; PornDetector, делающий скриншоты и снимки с веб-камеры при посещении сайтов с «запрещённой» тематикой; Клиппер, подменяющий криптокошельки в буфере обмена; Граббер, собирающий документы, изображения и исходники с дисков.

Эксперты отметили связь Phantom Stealer с более ранними кампаниями Agent Tesla. В конфигурации обоих семейств встречается один и тот же почтовый адрес на Yandex, использовавшийся злоумышленниками с 2022 года. Это указывает на возможное пересечение разработчиков или операторов двух вредоносов.

В июне 2025 года специалисты F6 зафиксировали новую кампанию рассылок с вредоносным программным обеспечением, получившую название Phantom Papa. Письма с вложениями отправлялись на русском и английском языках и содержали стилер нового поколения — Phantom Stealer.

Phantom Stealer создан на базе исходного кода Stealerium, но обладает расширенными возможностями. Он собирает пароли, данные банковских карт и криптокошельков, куки, историю браузеров и переписку в мессенджерах. Дополнительно встроены кейлоггер, модуль антианализа, система автозапуска и поддержка популярных методов обфускации. Для отправки собранных данных злоумышленники используют Telegram, Discord или SMTP.

По данным F6, жертвами кампании стали организации из сфер промышленности, ритейла, строительства и IT. Анализ логов показал заражения устройств в 19 странах, включая Россию, США, Великобританию, Казахстан и Сингапур. Часть IP-адресов принадлежала исследовательским виртуальным машинам.

Фишинговые письма имели провокационные темы вроде «See My Nude Pictures and Videos» или «Прикрепленная копия платежа №06162025». Вложения представляли собой архивы с файлами форматов .iso и .img, которые после открытия монтировались как образы и содержали исполняемые файлы стилера. Часть писем на русском языке была явно переведена с английского с помощью автоматического переводчика.

После запуска Phantom Stealer собирает системную информацию: версию Windows, имя компьютера, язык ОС, данные о CPU, GPU, RAM, батарее, веб-камере и экранах. Затем выгружает куки, пароли, кредитные карты из браузеров, документы и изображения. В случае расследованного инцидента информация передавалась в Telegram-бот под именем papaobilogs, активным с апреля 2025 года.

Для закрепления в системе вредонос копирует себя в каталоги %APPDATA% и %TEMP%, создает задачу в планировщике Windows и исключение в Windows Defender через PowerShell. Он также применяет мьютексы, чтобы блокировать повторный запуск, и скрытые каталоги с уникальными именами для хранения логов.

Технический анализ показал ключевые отличия от Stealerium: увеличенный размер семплов, встроенные модули для работы с SQLite и криптографией, более детализированное логирование (405 вызовов против 78 у Stealerium), а также расширенный набор протоколов для связи с C2. Phantom Stealer поддерживает больше криптовалютных кошельков и расширений для браузеров — 57 в Chrome против 23 у Stealerium.

Антианализ стал сложнее: программа проверяет выполнение в сервисах VirusTotal и AnyRun, сравнивает сетевые адреса и видеокарты с «черным списком», выявляет процессы песочниц, службы виртуализации и даже имена пользователей и GUID-значения, связанные с исследователями.

Отдельные модули Phantom Stealer включают кейлоггер, отслеживающий ввод на банковских и почтовых сервисах; PornDetector, делающий скриншоты и снимки с веб-камеры при посещении сайтов с «запрещённой» тематикой; Клиппер, подменяющий криптокошельки в буфере обмена; Граббер, собирающий документы, изображения и исходники с дисков.

Эксперты отметили связь Phantom Stealer с более ранними кампаниями Agent Tesla. В конфигурации обоих семейств встречается один и тот же почтовый адрес на Yandex, использовавшийся злоумышленниками с 2022 года. Это указывает на возможное пересечение разработчиков или операторов двух вредоносов.