«Русский след» оказался китайской подделкой. Штирлиц ещё никогда не был так близок к провалу

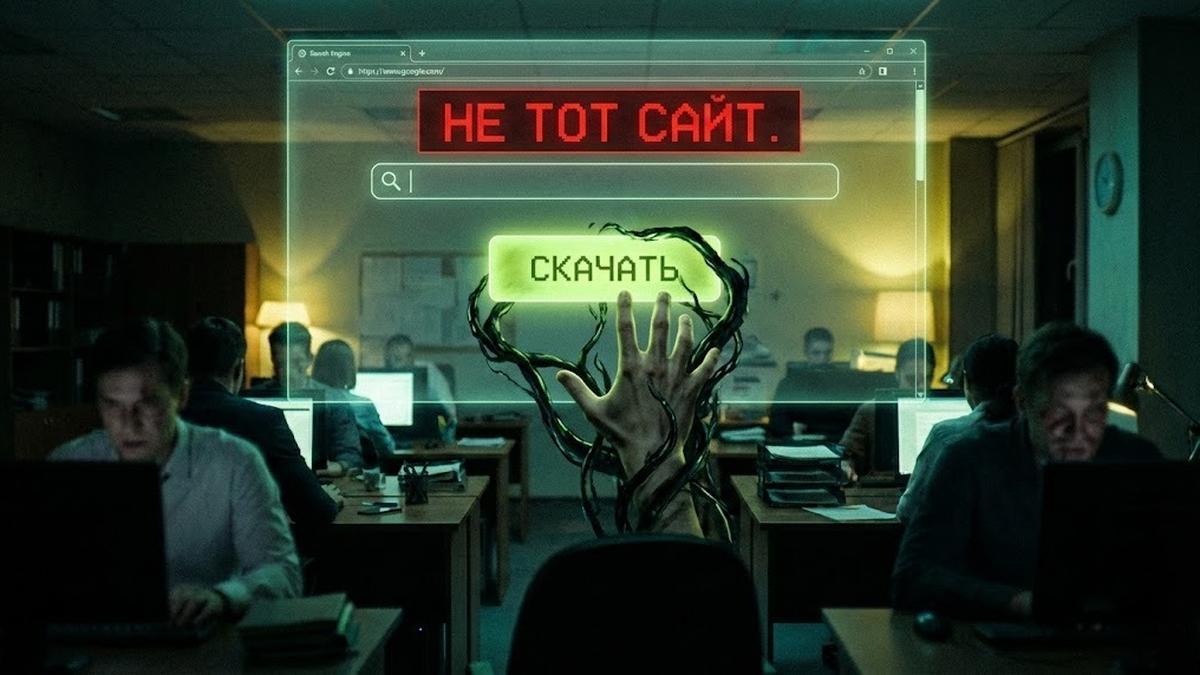

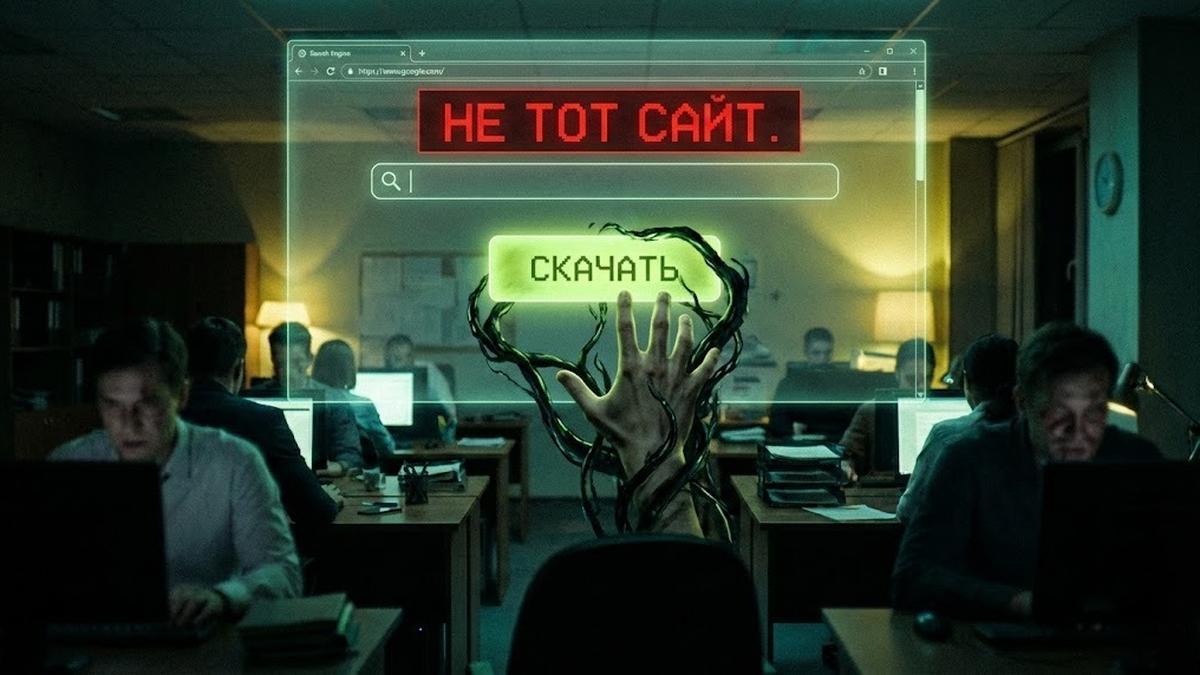

NewsMakerВы набираете в поиске название программы, кликаете по первой ссылке — и сами приносите вредонос в компанию: именно так работает новая волна SEO-подделок.

Специалисты NCC Group наткнулись на редкую удачу: хакеры из группировки Silver Fox забыли защитить собственную веб-панель, через которую отслеживали «скачивания» заражённых установщиков популярных программ. Заглянув внутрь, аналитики увидели, как работает масштабная схема SEO-отравления : злоумышленники поднимают сайты-двойники, выводят их в поиске под видом официальных страниц и раздают пользователям троянизированные версии привычных приложений — от мессенджеров до VPN и утилит для удалённого доступа.

По данным отчёта, кампания ориентирована в первую очередь на китайскоязычную аудиторию и организации в Китае , но следы заражений встречаются и в других регионах — от стран Азиатско-Тихоокеанского региона до Европы и Северной Америки. Внутренняя статистика из найденной панели показывает, что за одну неделю больше всего кликов пришлось на материковый Китай, заметная доля — на США и Гонконг; при этом активность фиксировалась как минимум с июля 2025 года, что говорит о длительной и системной работе инфраструктуры.

Ключевой находкой стала сама «панель управления ссылками» на домене ssl3[.]space: по сути это инструмент операторов, который собирал телеметрию — когда пользователь нажимал кнопку «Загрузить», откуда он пришёл, и как часто происходят такие клики. Аналитики описывают схему просто: на странице загрузки скрытый код отправляет на сервер запрос вроде «клик по такой-то приманке», а панель затем аккуратно раскладывает всё по датам, «суффиксам» и страницам-приманкам. Именно так исследователи смогли восстановить список приложений, которыми злоупотребляли атакующие, и оценить географию.

Среди приманок — не только ранее описанные кейсы с поддельным Microsoft Teams . По данным NCC, Silver Fox продвигала заражённые «установщики» как минимум двух десятков популярных программ: встречаются названия Telegram, Signal, OpenVPN, WPS Office, Sogou, ToDesk, Youdao и другие, причём «загрузка» нередко уводила пользователя не на прямой файл, а на промежуточную страницу с редиректом на облачные хранилища . В отчёте отдельно подчёркивается, что инфраструктура активно использовала публичные облака — в том числе Tencent Cloud и Alibaba Cloud, а также Backblaze, что усложняет блокировки и помогает быстро менять площадки.

Специалисты NCC Group наткнулись на редкую удачу: хакеры из группировки Silver Fox забыли защитить собственную веб-панель, через которую отслеживали «скачивания» заражённых установщиков популярных программ. Заглянув внутрь, аналитики увидели, как работает масштабная схема SEO-отравления : злоумышленники поднимают сайты-двойники, выводят их в поиске под видом официальных страниц и раздают пользователям троянизированные версии привычных приложений — от мессенджеров до VPN и утилит для удалённого доступа.

По данным отчёта, кампания ориентирована в первую очередь на китайскоязычную аудиторию и организации в Китае , но следы заражений встречаются и в других регионах — от стран Азиатско-Тихоокеанского региона до Европы и Северной Америки. Внутренняя статистика из найденной панели показывает, что за одну неделю больше всего кликов пришлось на материковый Китай, заметная доля — на США и Гонконг; при этом активность фиксировалась как минимум с июля 2025 года, что говорит о длительной и системной работе инфраструктуры.

Ключевой находкой стала сама «панель управления ссылками» на домене ssl3[.]space: по сути это инструмент операторов, который собирал телеметрию — когда пользователь нажимал кнопку «Загрузить», откуда он пришёл, и как часто происходят такие клики. Аналитики описывают схему просто: на странице загрузки скрытый код отправляет на сервер запрос вроде «клик по такой-то приманке», а панель затем аккуратно раскладывает всё по датам, «суффиксам» и страницам-приманкам. Именно так исследователи смогли восстановить список приложений, которыми злоупотребляли атакующие, и оценить географию.

Среди приманок — не только ранее описанные кейсы с поддельным Microsoft Teams . По данным NCC, Silver Fox продвигала заражённые «установщики» как минимум двух десятков популярных программ: встречаются названия Telegram, Signal, OpenVPN, WPS Office, Sogou, ToDesk, Youdao и другие, причём «загрузка» нередко уводила пользователя не на прямой файл, а на промежуточную страницу с редиректом на облачные хранилища . В отчёте отдельно подчёркивается, что инфраструктура активно использовала публичные облака — в том числе Tencent Cloud и Alibaba Cloud, а также Backblaze, что усложняет блокировки и помогает быстро менять площадки.