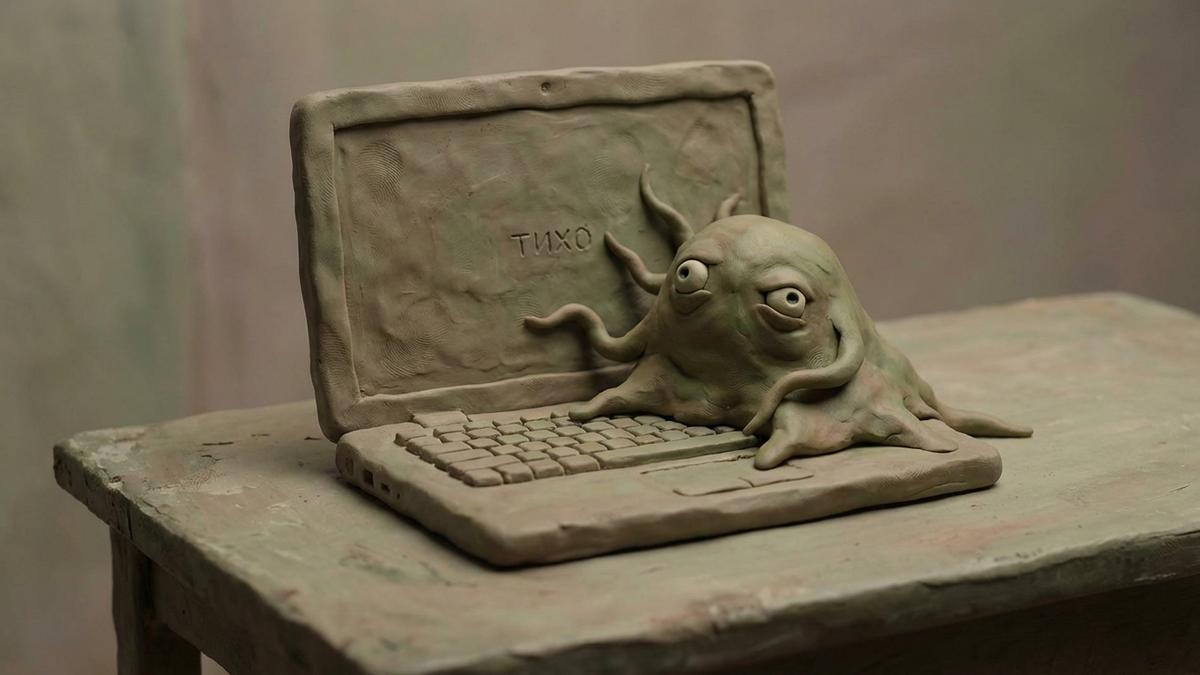

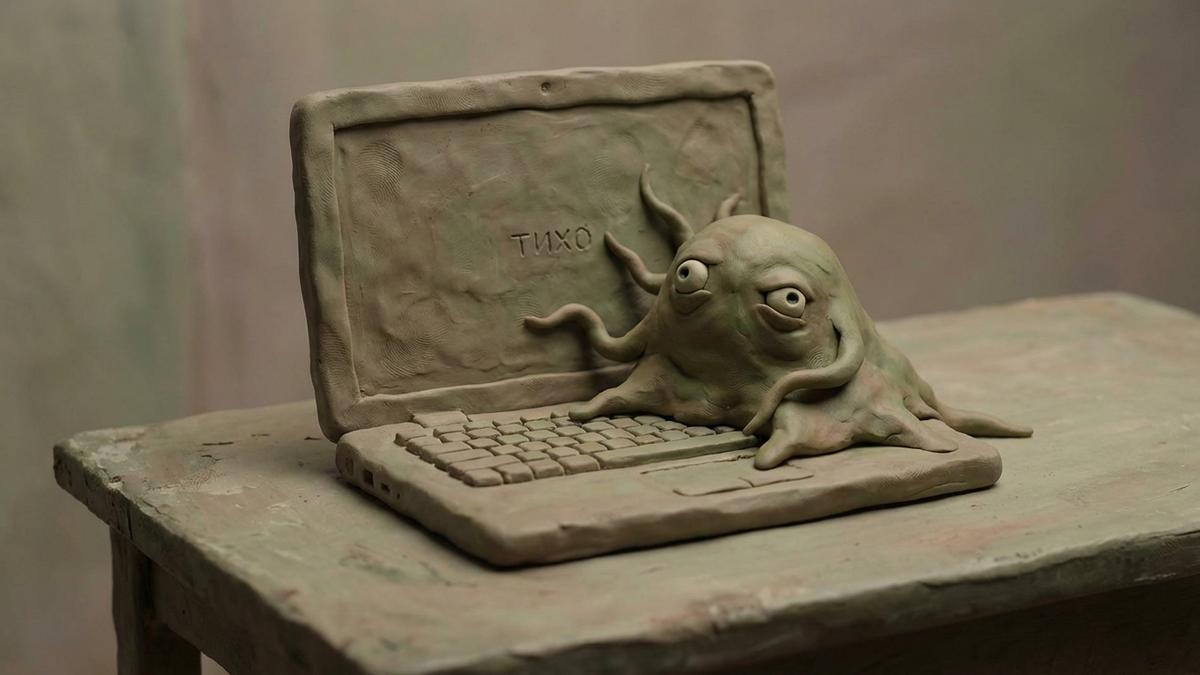

Ваш антивирус ищет шум. Хакеры работают в тишине — и это проблема

NewsMakerАналитики выпустили отчет о новых методах кибератак.

Хакеры больше не врываются в систему с грохотом. Они заходят тихо, устраиваются поудобнее и живут внутри сети месяцами. Такой вывод сделали аналитики Picus Labs в отчете Red Report 2026 , где изучили свыше 1,1 млн вредоносных файлов и более 15,5 млн действий злоумышленников за 2025 год

Авторы отчета отмечают резкий сдвиг в стратегии атак. Если раньше главной угрозой считались шифровальщики, которые парализуют бизнес, то теперь приоритет сместился к скрытности и закреплению в инфраструктуре. Восемь из десяти самых распространенных техник в базе MITRE ATT&CK связаны с обходом защитных механизмов и сохранением доступа. По сути, злоумышленники ведут себя как «цифровые паразиты» и стараются как можно дольше оставаться незамеченными.

Самой популярной техникой третий год подряд остается внедрение кода в процессы. Ее обнаружили в 30 процентах вредоносных образцов. Суть метода проста: вредоносный код встраивают в память легитимного процесса Windows, например проводника или системной службы, и он работает от его имени. Так действовал кейлоггер TinkyWinkey, который запускал свою нагрузку внутри доверенных процессов и скрывал кражу данных от диспетчера задач

На втором месте оказалась эксплуатация командных интерпретаторов и сценариев. Группировка DragonForce применяла однострочные команды PowerShell, чтобы загружать и запускать вредоносный код прямо в памяти, не оставляя файлов на диске. На компьютерах Apple вредонос Atomic Stealer использовал сценарии AppleScript для кражи паролей через поддельные системные окна Злоумышленники все чаще «живут за счет инфраструктуры жертвы», используя штатные инструменты администрирования.

Хакеры больше не врываются в систему с грохотом. Они заходят тихо, устраиваются поудобнее и живут внутри сети месяцами. Такой вывод сделали аналитики Picus Labs в отчете Red Report 2026 , где изучили свыше 1,1 млн вредоносных файлов и более 15,5 млн действий злоумышленников за 2025 год

Авторы отчета отмечают резкий сдвиг в стратегии атак. Если раньше главной угрозой считались шифровальщики, которые парализуют бизнес, то теперь приоритет сместился к скрытности и закреплению в инфраструктуре. Восемь из десяти самых распространенных техник в базе MITRE ATT&CK связаны с обходом защитных механизмов и сохранением доступа. По сути, злоумышленники ведут себя как «цифровые паразиты» и стараются как можно дольше оставаться незамеченными.

Самой популярной техникой третий год подряд остается внедрение кода в процессы. Ее обнаружили в 30 процентах вредоносных образцов. Суть метода проста: вредоносный код встраивают в память легитимного процесса Windows, например проводника или системной службы, и он работает от его имени. Так действовал кейлоггер TinkyWinkey, который запускал свою нагрузку внутри доверенных процессов и скрывал кражу данных от диспетчера задач

На втором месте оказалась эксплуатация командных интерпретаторов и сценариев. Группировка DragonForce применяла однострочные команды PowerShell, чтобы загружать и запускать вредоносный код прямо в памяти, не оставляя файлов на диске. На компьютерах Apple вредонос Atomic Stealer использовал сценарии AppleScript для кражи паролей через поддельные системные окна Злоумышленники все чаще «живут за счет инфраструктуры жертвы», используя штатные инструменты администрирования.