Взлом в прямом эфире. Как ИБ-специалисты перехитрили элитный отряд хакеров Пхеньяна

NewsMakerНичего не подозревающие взломщики часами демонстрировали свои техники на виртуальной машине, которую считали компьютером жертвы.

Совместное расследование BCA LTD, NorthScan и ANY.RUN позволило увидеть одну из самых скрытных хакерских схем Северной Кореи в режиме реального времени. Команда сумела под видом обычного найма отследить то, как операторов группировки Lazarus , подразделения Famous Chollima, встраивают в компании по всему миру как удалённых IT-сотрудников с украденной личностью.

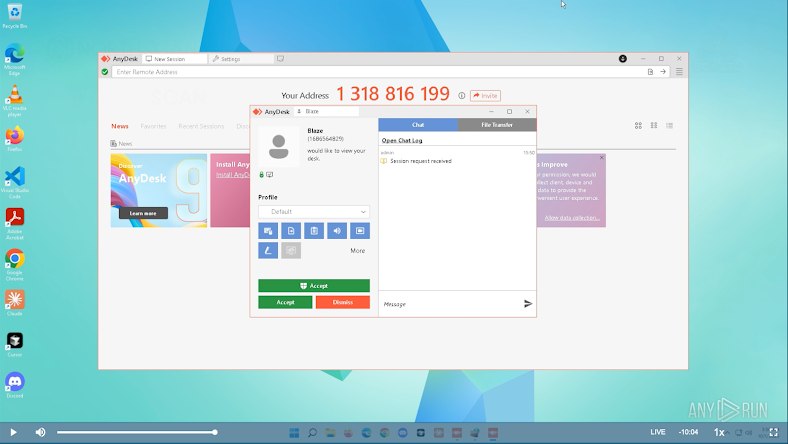

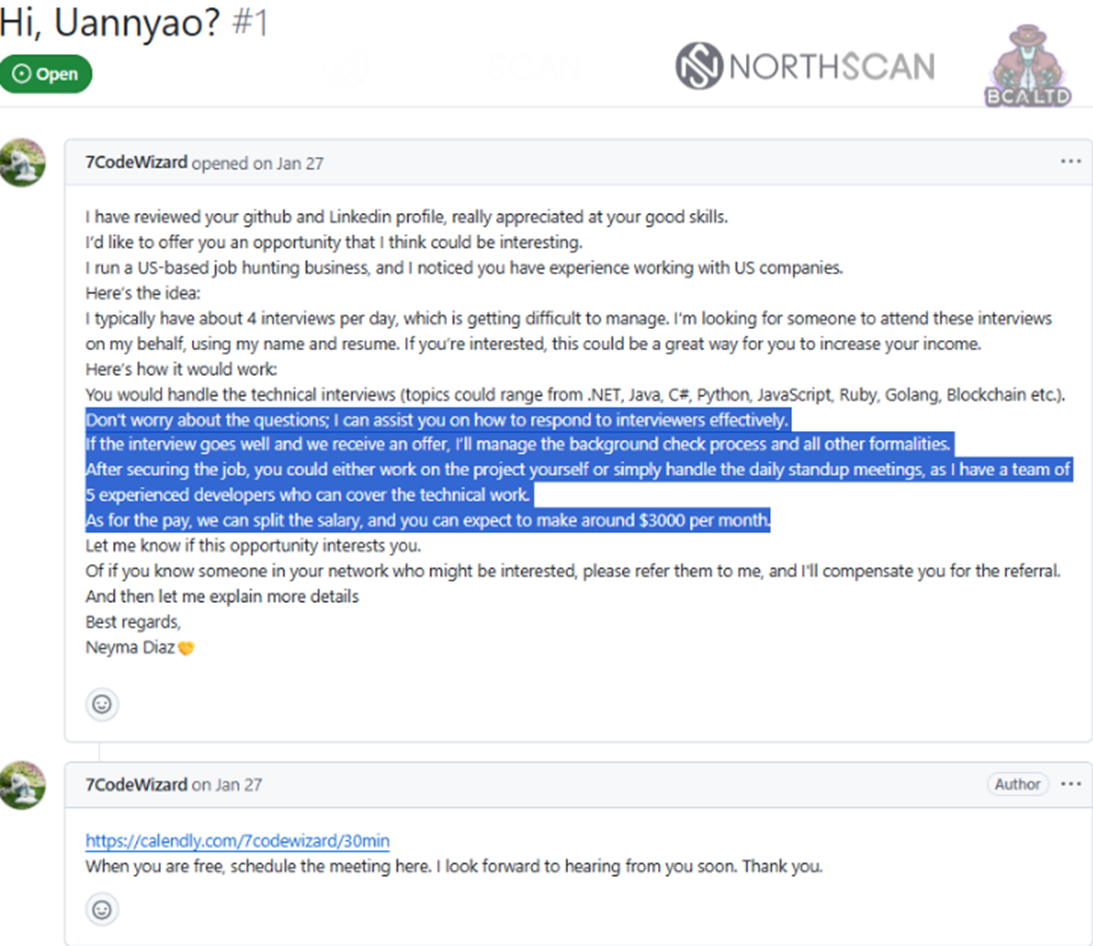

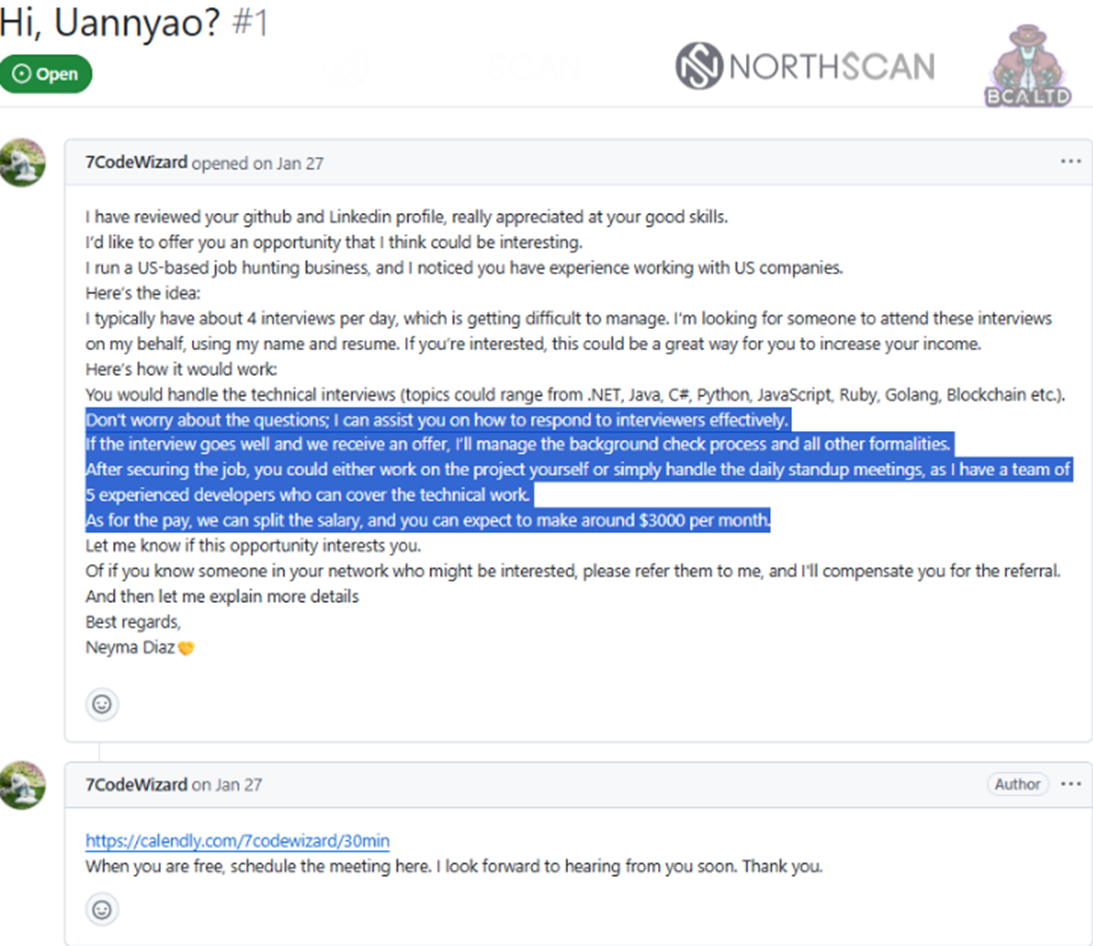

Инициатором операции стал основатель BCA LTD Мауро Элдритч, объединивший усилия с инициативой NorthScan и сервисом интерактивного анализа вредоносных файлов ANY.RUN. Специалисты NorthScan создали вымышленного американского разработчика, от имени которого в диалог вступил Хайнер Гарсиа с вербовщиком Lazarus под псевдонимом Аарон «Блэйз». Тот представлялся посредником по трудоустройству и пытался оформить ложного кандидата как прикрытие для северокорейских IT-работников, ориентируясь на компании из финансового, криптовалютного, медицинского и инженерного секторов.

Вся схема опирается на подмену личности и удалённый доступ. Сначала подбираются и присваиваются чужие документы и онлайн-профили, затем собеседования проходят с помощью ИИ-сервисов и заранее заготовленных ответов.

Совместное расследование BCA LTD, NorthScan и ANY.RUN позволило увидеть одну из самых скрытных хакерских схем Северной Кореи в режиме реального времени. Команда сумела под видом обычного найма отследить то, как операторов группировки Lazarus , подразделения Famous Chollima, встраивают в компании по всему миру как удалённых IT-сотрудников с украденной личностью.

Инициатором операции стал основатель BCA LTD Мауро Элдритч, объединивший усилия с инициативой NorthScan и сервисом интерактивного анализа вредоносных файлов ANY.RUN. Специалисты NorthScan создали вымышленного американского разработчика, от имени которого в диалог вступил Хайнер Гарсиа с вербовщиком Lazarus под псевдонимом Аарон «Блэйз». Тот представлялся посредником по трудоустройству и пытался оформить ложного кандидата как прикрытие для северокорейских IT-работников, ориентируясь на компании из финансового, криптовалютного, медицинского и инженерного секторов.

Вся схема опирается на подмену личности и удалённый доступ. Сначала подбираются и присваиваются чужие документы и онлайн-профили, затем собеседования проходят с помощью ИИ-сервисов и заранее заготовленных ответов.